Importanza della scansione degli inventari

La scansione degli inventari è una componente fondamentale della gestione della rete, in quanto serve a garantire che tutti i dispositivi collegati a una rete siano conosciuti e gestiti correttamente.

Effettuando regolari scansioni dell’inventario, i professionisti IT possono ottenere una panoramica completa delle risorse della rete, tra cui computer, server, dispositivi mobili e applicazioni software. Questa visibilità è essenziale per mantenere l’efficienza operativa, in quanto consente un’efficace allocazione delle risorse, aggiornamenti tempestivi e l’identificazione di dispositivi non autorizzati che possono rappresentare un rischio per la sicurezza.

Inoltre, la scansione dell’inventario svolge un ruolo fondamentale nella sicurezza della rete, in quanto permette di identificare tutti i dispositivi connessi alla rete, compresi quelli non autorizzati o rogue. Gli amministratori IT possono assicurarsi che tutti i dispositivi siano configurati correttamente con patch di sicurezza e software antivirus aggiornati, riducendo così il rischio di violazioni di sicurezza derivanti da software obsoleti o privi di patch.

Una scansione regolare dell’inventario facilita inoltre la conformità ai requisiti normativi, fornendo la documentazione dell’uso e delle configurazioni dei software.

Inoltre, la scansione degli inventari facilita la conformità a vari standard normativi che impongono la gestione e la protezione dei dati sensibili. Grazie a una chiara comprensione di dove risiedono i dati all’interno della rete e di quali sistemi vi hanno accesso, le organizzazioni possono implementare controlli appropriati per salvaguardare queste informazioni.

Scansioni regolari dell’inventario aiutano a garantire che tutte le risorse siano conformi alle normative del settore, il che è fondamentale per evitare sanzioni legali e mantenere la fiducia di clienti e partner.

In conclusione, investire in strumenti e pratiche affidabili di scansione dell’inventario è essenziale per le organizzazioni che desiderano mantenere un ambiente di rete sicuro, efficiente e resiliente.

Come funziona la scansione di un inventario?

La scansione dell’inventario si basa sulla scansione della rete, una tecnica che analizza tutti i possibili host all’interno di una rete per ottenere risposte ping, scansioni ARP e scansioni delle porte. Poiché il numero di host che possono essere inseriti in una rete è elevato, di solito si utilizza uno strumento di scansione automatica. Gli strumenti di scansione possono essere basati su agenti o essere senza agenti. Lo strumento di scansione analizza e scopre gli host attivi e i servizi che appaiono come risultato della scansione. Gli amministratori IT prendono decisioni in base a questi risultati.

NinjaOne dispone di uno strumento di scansione dell’inventario?

Sì, NinjaOne dispone di uno strumento di scansione dell’inventario e di un agente Network Management Suite (NMS) che viene installato su un computer Windows all’interno della rete. L’agente dispone di uno strumento di monitoraggio che comunica con gli endpoint e ne riporta lo stato all’applicazione NinjaOne.

Come prerequisito per l’esecuzione dello strumento di scansione dell’inventario, devi selezionare un computer Windows nella rete che funga da server di monitoraggio NMS. Una volta che i nuovi endpoint vengono rilevati e aggiunti come dispositivi NMS, possono essere monitorati da questo server. Il computer selezionato deve avere installato l’agente NinjaOne ed essere visibile nell’organizzazione e nella posizione all’interno della rete monitorata.

Cosa sono i dispositivi NMS?

I dispositivi NMS sono endpoint, ma non rientrano nelle categorie computer, server o dispositivi mobili. Esempi di dispositivi NMS sono le stampanti di rete, gli switch, i router, i dispositivi di archiviazione, come i JBOD o i NAS, tra gli altri. Idealmente, questi dispositivi devono essere monitorati per verificarne lo stato di integrità, come succede con i computer.

Poiché gli agenti non possono essere installati su questi dispositivi, un dispositivo dedicato si occuperà del monitoraggio all’interno della rete e il monitoraggio verrà effettuato utilizzando protocolli come ICMP, SNMP, SSH, Telnet, ecc. NinjaOne può monitorare i dispositivi NMS e inviare avvisi quando vengono rilevati problemi.

Come posso aggiungere dispositivi NMS alla mia organizzazione in NinjaOne?

Segui le istruzioni riportate di seguito per installare l’agente NMS ed eseguire il lavoro di rilevamento.

1. Esegui il processo di discovery e installa l’agente NMS.

a) Da qualsiasi dashboard di NinjaOne, clicca sul segno + nell’angolo superiore a destra dello schermo. Verrà visualizzato un menu a tendina.

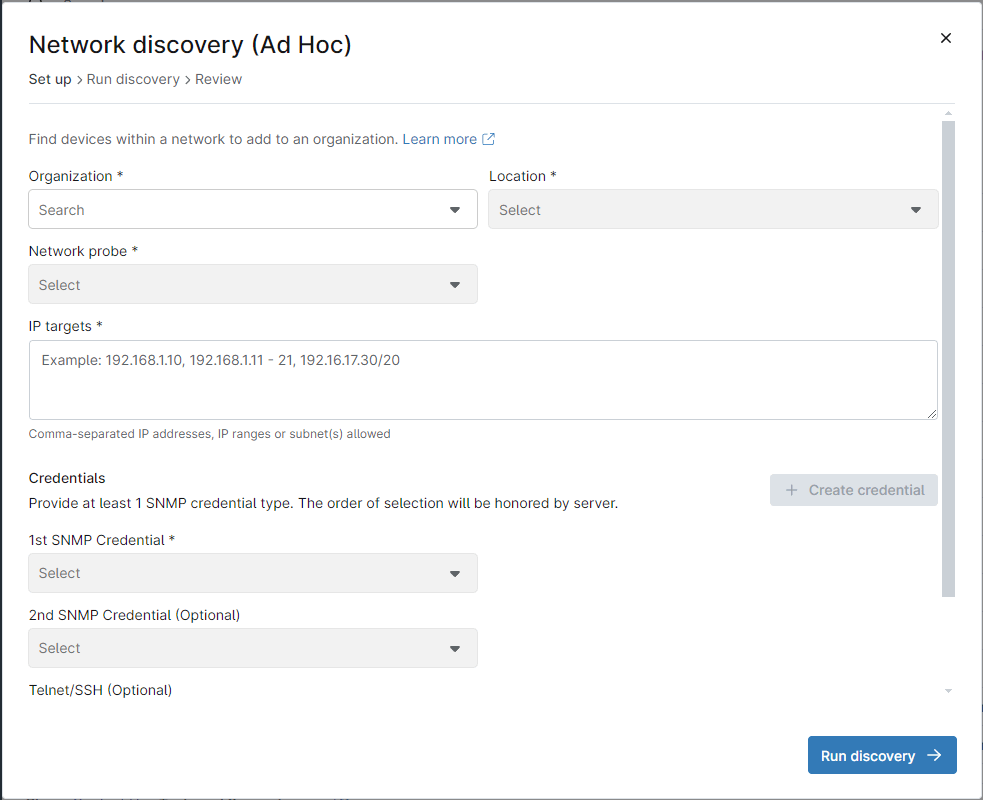

b) Dal menu a tendina, seleziona Dispositivo, quindi seleziona Esegui una Network Discovery Ad Hoc. Verrà visualizzata una finestra di dialogo (vedere lo screenshot sottostante come riferimento).

c) Inserisci Organizzazione e Posizione.

d) In Sonda di rete, seleziona il computer designato che fungerà da server di monitoraggio NMS.

e) Seleziona gli IP target (gli intervalli IP da analizzare per i dispositivi NMS).

f) Alla voce credenziali, seleziona le credenziali che verranno utilizzate dal protocollo SNMP.

g) Se non sono ancora state definite credenziali, clicca su + Crea credenziali per definirne di nuove.

h) Se vuoi (è facoltativo) puoi inserire le credenziali Telnet/SSH.

i) Ancora se vuoi (non è un passaggio obbligatorio), puoi cliccare su Impostazioni avanzate per modificare il timeout del ping, il TTL del pacchetto di ping, il numero di ping per nodo e il ritardo tra i ping.

j) Clicca su Esegui individuazione. A questo punto, l’agente NMS verrà installato silenziosamente sul server di monitoraggio NMS e verrà eseguito il processo di rilevamento.

k) Dopo alcuni minuti, il processo di rilevamento terminerà mostrando i dispositivi scoperti. I dispositivi che NinjaOne riconosce come già facenti parte dell’organizzazione saranno oscurati per evitare di essere aggiunti due volte.

l) Seleziona i dispositivi da aggiungere e clicca su Rivedi.

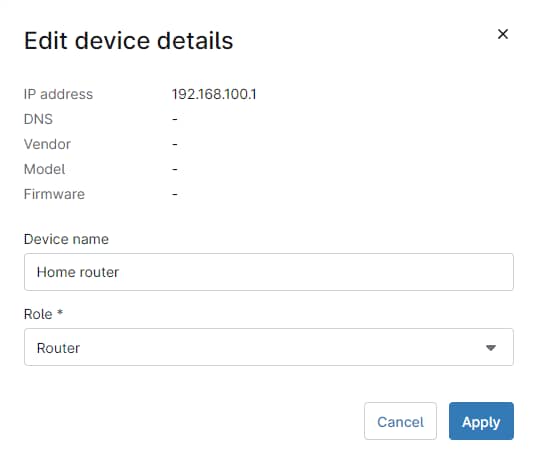

m) Esamina i dispositivi da aggiungere, assicurandoti che siano quelli desiderati, seleziona ciascuno di essi con il segno di spunta e clicca su Modifica. Assegna al dispositivo un nome e un ruolo (vedi la schermata sottostante come riferimento).

n) Clicca su Fine e conferma.

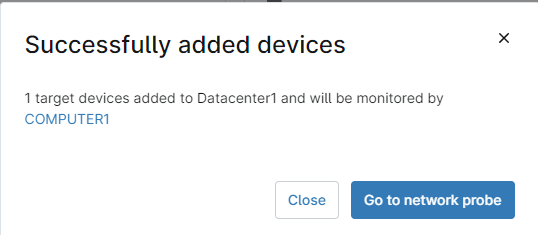

o) Verrà visualizzato un avviso che indica che i dispositivi sono stati aggiunti con successo, insieme al nome del server di monitoraggio NMS (vedi la schermata sottostante come riferimento).

Che tipo di dispositivi possono essere rilevati e monitorati con l’agente NinjaOne NMS?

L’agente NMS è in grado di rilevare e monitorare dispositivi mobili, computer, stampanti, JBOD, switch gestiti, router e qualsiasi dispositivo con accesso alla rete che risponda a ICMP (ping).

È possibile ottenere ulteriori opzioni di monitoraggio se il dispositivo dispone di funzionalità SNMP; ad esempio, un dispositivo JBOD abilitato SNMP può essere monitorato per temperatura, unità, ventole e altri parametri disponibili tramite SNMP.

Telnet e SSH sono altri protocolli disponibili nell’agente NinjaOne NMS, utilizzati per monitorare la disponibilità delle applicazioni TCP/IP basate sulla connessione.