Nel mondo della cybersecurity, una frase che non si vuole mai incontrare è l’inquietante “golden ticket”. Anziché garantire l’accesso a infinite prelibatezze, un attacco golden ticket al tuo ambiente IT è un lasciapassare per grandi mal di testa e gravi rischi per la sicurezza.

Come la sua ispirazione letteraria, un attacco golden ticket concede agli attori delle minacce il diritto di accedere al dominio della tua organizzazione (come i dispositivi e i controller di dominio), attraverso i dati archiviati in Microsoft Active Directory (AD). Si tratta di uno dei più gravi attacchi informatici che sfruttano le vulnerabilità di sicurezza di Kerberos, consentendo ai malintenzionati di bypassare i normali processi di autenticazione.

Garantisci la sicurezza degli endpoint attraverso la nota piattaforma NinjaOne.

Come funziona un attacco golden ticket?

Nel libro Charlie e la Fabbrica di Cioccolato, un golden ticket offre la rara opportunità di entrare in una terra sconosciuta, piena di golosità, cioccolatini e strane e buffe creature. Tuttavia, come cyberattacco, un golden ticket elimina la necessità di richieste multiple di credenziali in AD, assegnando invece un ticket a un malintenzionato per un accesso illimitato. Una volta entrato, un malintenzionato sfrutta qualsiasi vulnerabilità di sicurezza e può iniziare a provocare il caos che intende fare.

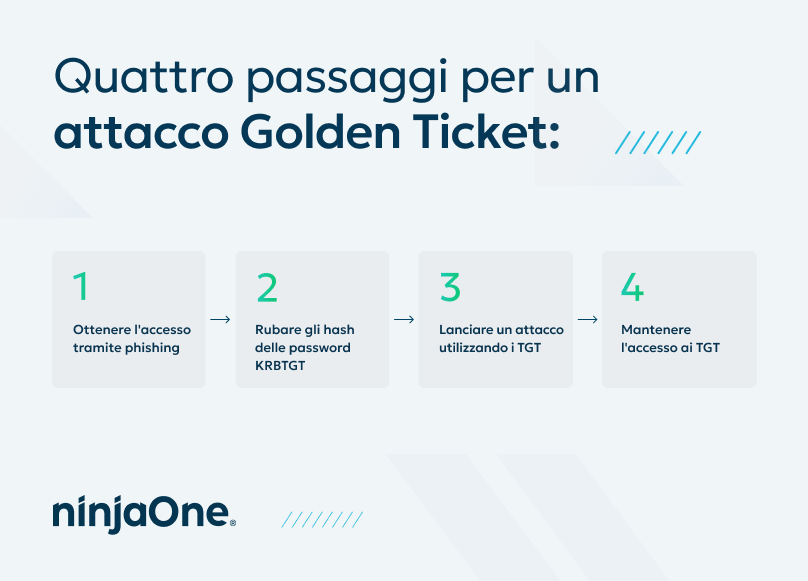

Sebbene esistano vari metodi per effettuare un attacco golden ticket, esso segue in genere quattro fasi principali.

- Ottenere l’accesso: Le e-mail di phishing sono spesso utilizzate innanzitutto per ottenere l’accesso a un sistema. I criminali informatici utilizzeranno quindi l’attacco di phishing per raccogliere informazioni su AD e Kerberos nel sistema sfruttato.

- Rubare l’hash NTML: Una volta che un malintenzionato ha accesso al tuo account, tenterà di rubare quattro informazioni: l’FQDN (fully qualified domain name), il SID (security identifier) del dominio, il nome utente dell’account che desidera sfruttare e l’hash NTML dell’account KRBTGT di Active Directory utilizzando vari metodi come stuffing delle credenziali, dumping delle credenziali, Pass-the-Hash e persino brute force.

- Lancio dell’attacco: Il malintenzionato riceve un Ticket-Granting Ticket (TGT) Kerberos, un piccolo file di identificazione crittografato con un periodo di validità limitato. Utilizzerà il TGT per ottenere un accesso illimitato alle risorse di Active Directory.

- Mantenere l’accesso: I malintenzionati prenderanno quindi provvedimenti per assicurarsi di mantenere l’accesso al proprio TGT. Ciò può includere la generazione di diversi TGT uno dopo l’altro per sfuggire al rilevamento.

Prevenire un attacco golden ticket

Gli attacchi Golden Ticket sono difficili da individuare, ma fortunatamente sono facili da prevenire. Ecco alcuni suggerimenti che ti consigliamo:

Cambia regolarmente la password dell’account KRBTGT

La difesa più semplice contro gli attacchi golden ticket consiste nell’impedire che accedano ad Active Directory. La modifica della password KRBTGT non impedisce agli hacker di creare golden ticket, ma può invalidare quelli già presenti nei tuoi sistemi.

È inoltre opportuno cambiare la password in caso di circostanze particolari, come ad esempio in caso di cambio di gestione o di stakeholder interessati. Anche quando elimini il loro account con privilegi, potrebbero ancora avere i TGT e diventare una minaccia interna.

Riduci al minimo il numero di account che possono accedere all’hash della password di KRBTGT

È qui che dovresti impiegare la strategia di accesso con il minimo privilegio. Assicurati che i dati sensibili (come gli hash delle password KRBTGT) siano visibili e accessibili solo agli utenti appropriati.

Monitora le attività sospette

È essenziale istruire il tuo team IT a individuare attività insolite che possano suggerire un attacco golden ticket in corso. Tali indizi possono includere:

- TGT a lunga durata: I TGT tipici hanno una durata di circa 8-10 ore. Tuttavia, se si nota un ticket Kerberos che supera la policy del dominio per la durata massima del ticket, ciò può suggerire una vulnerabilità di Kerberos.

- Attività di replica insolita del dominio: Questo potrebbe segnalare che qualcuno sta tentando di rubare gli hash delle password.

- Modifiche negli script PowerShell: Cerca qualsiasi modifica sospetta negli script (in particolare nei comandi PowerShell) in esecuzione sui controller di dominio.

Scopri tutto ciò che devi sapere su PowerShell con un corso intensivo di 30 minuti di NinjaOne.

- Privilegi non autorizzati: Presta molta attenzione se il privilegio di debug viene improvvisamente attivato.

Lavora con un hacker etico certificato

Un hacker etico certificato collabora con la tua organizzazione per scoprire le potenziali vulnerabilità del tuo sistema. Poiché un attacco golden ticket è notoriamente difficile da risolvere una volta che ha causato il danno, è essenziale dare priorità alla prevenzione. Utilizzando le stesse tecniche e gli stessi strumenti degli hacker malintenzionati, un hacker etico può aiutarti a costruire un framework di cybersecurity più forte e resistente.

Utilizza la protezione degli endpoint

È opportuno utilizzare una soluzione software di gestione degli endpoint all-in-one con sicurezza degli endpoint integrata. In questo modo è possibile ridurre significativamente il rischio di accesso al tuo ambiente IT da parte di una minaccia. Nel caso in cui una vulnerabilità venga sfruttata, uno strumento di gestione degli endpoint, come NinjaOne, è in grado di implementare le misure di rimedio necessarie per ridurre l’impatto organizzativo.

NinjaOne rafforza la sicurezza dei dispositivi per ridurre i rischi

NinjaOne riduce le vulnerabilità della sicurezza grazie al suo software di gestione degli endpoint all-in-one con funzionalità di sicurezza degli endpoint integrate. Considerato affidabile da più di 20.000 clienti in tutto il mondo, NinjaOne non solo riduce la complessità del tuo ambiente IT, ma migliora la visibilità e il controllo per identificare e correggere rapidamente, su larga scala, le vulnerabilità basate su patch.

Se sei pronto, richiedi un preventivo gratuito, iscriviti a una prova gratuita di 14 giorni o guarda una demo.