La sicurezza delle informazioni, più comunemente nota come InfoSec, si riferisce alla strategia di sicurezza complessiva per la protezione dei dati più importanti dell’organizzazione, dalle risorse digitali ai supporti fisici. A seconda del settore, anche il linguaggio umano può far parte della tua InfoSec, e potrebbe richiedere criteri per prevenire accessi, divulgazioni, usi o alterazioni non autorizzati.

In sostanza, tutte le informazioni utilizzate dall’organizzazione devono essere protette da varie minacce. La tua strategia InfoSec deve essere completa e ibrida, tenere conto del panorama IT in continua evoluzione e sfruttare strumenti solidi come il rilevamento e la risposta degli endpoint (EDR), il rilevamento e la risposta gestiti (MDR) e software di backup e ripristino dei dati, tra gli altri.

Perché è importante l’InfoSec?

I dati sono probabilmente la risorsa più preziosa di qualsiasi organizzazione. Poiché alcuni esperti definiscono i dati come la “nuova moneta” nell’era digitale, è diventato ancora più importante che la tua organizzazione adotti misure proattive per evitare che i dati vengano rubati o utilizzati in modo improprio dagli attori delle minacce.

Tieni presente che gli hacker cercano sempre di sfruttare le vulnerabilità della tua organizzazione. Contrariamente a quanto si pensa, i criminali non sono particolarmente esigenti nei confronti di chi minacciano. Anche se la tua organizzazione è “piccola” o “poco conosciuta”, può comunque essere un bersaglio, soprattutto se non disponete di una solida struttura InfoSec.

Tieni presente che solo nella prima metà del 2024 sono stati violati oltre 6 miliardi di record di dati in più di 2.000 incidenti divulgati pubblicamente (USA Report 2024). Questo numero è destinato ad aumentare in futuro.

Ancora oggi, aziende di ogni dimensione e settore sono vittime di violazioni di dati. Vediamo alcuni dei casi più recenti:

- Il 26 giugno 2024, Jollibee, una delle principali catene di fast-food delle Filippine, ha segnalato una violazione dei dati che avrebbe interessato 11 milioni di clienti. (ABS-CBN).

- CSO Online ha riportato una possibile violazione di dati di circa 33 TB subita da Federal Reserve il 25 giugno 2024.

- Un attore di minacce, IntelBroker, ha affermato di aver violato Apple in un incidente di violazione dei dati. (Forbes).

- Il Centro nazionale per la sicurezza informatica ha rilasciato una dichiarazione in seguito al recente attacco ransomware di Synnovis.

- TicketMaster conferma una violazione dei dati che ha compromesso i dati personali di 560 milioni di clienti. (BBC).

Perché le violazioni dei dati sono così pericolose?

Le violazioni dei dati sono più pericolose di quanto tu possa pensare. Oltre a rendere improvvisamente pubbliche e disponibili per la vendita sul mercato nero informazioni sensibili, le violazioni dei dati possono avere molteplici effetti a catena sulla tua organizzazione.

Il più dannoso di tutti è l’improvvisa perdita di fiducia dei clienti. I furti di proprietà intellettuale riducono la fiducia dei clienti e degli stakeholder nei tuoi prodotti e servizi. Nell’era moderna dei social media, la scarsa fiducia dei clienti può manifestarsi in decine di recensioni negative, con un impatto significativo sulla visibilità e sulla reputazione del vostro marchio.

Queste recensioni negative possono anche portare a multe o sanzioni legali. I criteri normativi, come GDPR e PCI DSS, richiedono la protezione delle informazioni dei clienti. In caso contrario, si rischiano multe salate.

Per esempio, la non conformità ai criteri del GDPR può essere soggetta a sanzioni amministrative fino a 20 milioni di euro (dati aggiornati al momento in cui scriviamo). Questo, unito al danno causato dalla perdita della fiducia dei clienti, potrebbe portare al fallimento o addirittura alla completa dissoluzione dell’azienda.

In poche parole, la tua strategia InfoSec è fondamentale per il tuo successo operativo.

I principi della sicurezza informatica: La triade della CIA

La sicurezza delle informazioni viene praticata da decenni, sulla base dei principi della triade della CIA stabiliti negli anni Settanta. Questa triade è considerata lo standard per la sicurezza dei sistemi informativi e la riduzione dei rischi.

Riservatezza

La tua strategia InfoSec deve prevenire l’accesso non autorizzato ai dati dell’organizzazione e dare priorità alla privacy. Per fare in modo che soddisfino le mutevoli esigenze relative alle tue informazioni, le pratiche legate alla riservatezza comprendono una serie di strategie, tra cui la crittografia dei dati e l’autenticazione a più fattori.

Integrità

Tutti i dati devono essere completi, accurati e non manomessi. L’integrità dei dati previene i dirty data e la corruzione e riguarda il tuo piano generale di governance dei dati. Il tuo framework InfoSec deve includere strategie che impediscano ai criminali di alterare i dati in qualsiasi modo.

Disponibilità

Il controllo degli accessi è essenziale, quando parliamo di disponibilità dei dati: Il concetto di disponibilità implica che le informazioni siano prontamente disponibili per persone autorizzate, spesso attraverso un elenco di controllo degli accessi che cambia a seconda dell’iniziativa che si sta pianificando.

Cosa dovresti includere nella tua strategia di sicurezza delle informazioni?

- Sicurezza delle applicazioni. Riguarda qualsiasi vulnerabilità dei software in varie applicazioni e API.

- Backup e ripristino dei dati. Prendi in considerazione lo sviluppo di un piano di disaster recovery che aiuti il tuo team IT a eseguire il backup e il recupero dei dati persi.

- Sicurezza del cloud. Si tratta di salvaguardare gli ambienti cloud e le applicazioni di terze parti in un ambiente condiviso.

- Crittografia. Assicurati che le informazioni siano protette da codici. Puoi anche prendere in considerazione la firma digitale.

- Sicurezza degli elementi fisici/delle infrastrutture. Previene la corruzione dei dati causata da dispositivi fisici compromessi.

- Risposta agli incidenti. Ciò può includere un’assistenza informatica proattiva in caso di minaccia.

- Gestione delle vulnerabilità. È fondamentale che il team IT sia in grado di rilevare e correggere immediatamente qualsiasi vulnerabilità.

Minacce comuni alla sicurezza delle informazioni

- Botnet. Le botnet sono reti di dispositivi compromessi infettati da malware, solitamente controllati da un’unica entità maligna.

- Distributed denial-of-service (DDoS). Gli attacchi DDoS interrompono o paralizzano la rete inondandola di falso traffico Internet.

- Minacce insider. Le minacce insider sono costituite da persone all’interno dell’organizzazione che sfruttano il loro accesso autorizzato per danneggiare i tuoi sistemi.

- Attacchi Man-in-the-middle (MitM). Gli attacchi MitM interrompono le comunicazioni o il trasferimento di dati per rubare informazioni sensibili.

- Spear phishing. Lo spear phishing è un attacco mirato e calcolato per rubare dati a persone vulnerabili.

- Ransomware. Gli attacchi ransomware criptano le informazioni personali e impediscono l’accesso a esse fino al pagamento di un riscatto.

Come NinjaOne rafforza la sicurezza delle informazioni

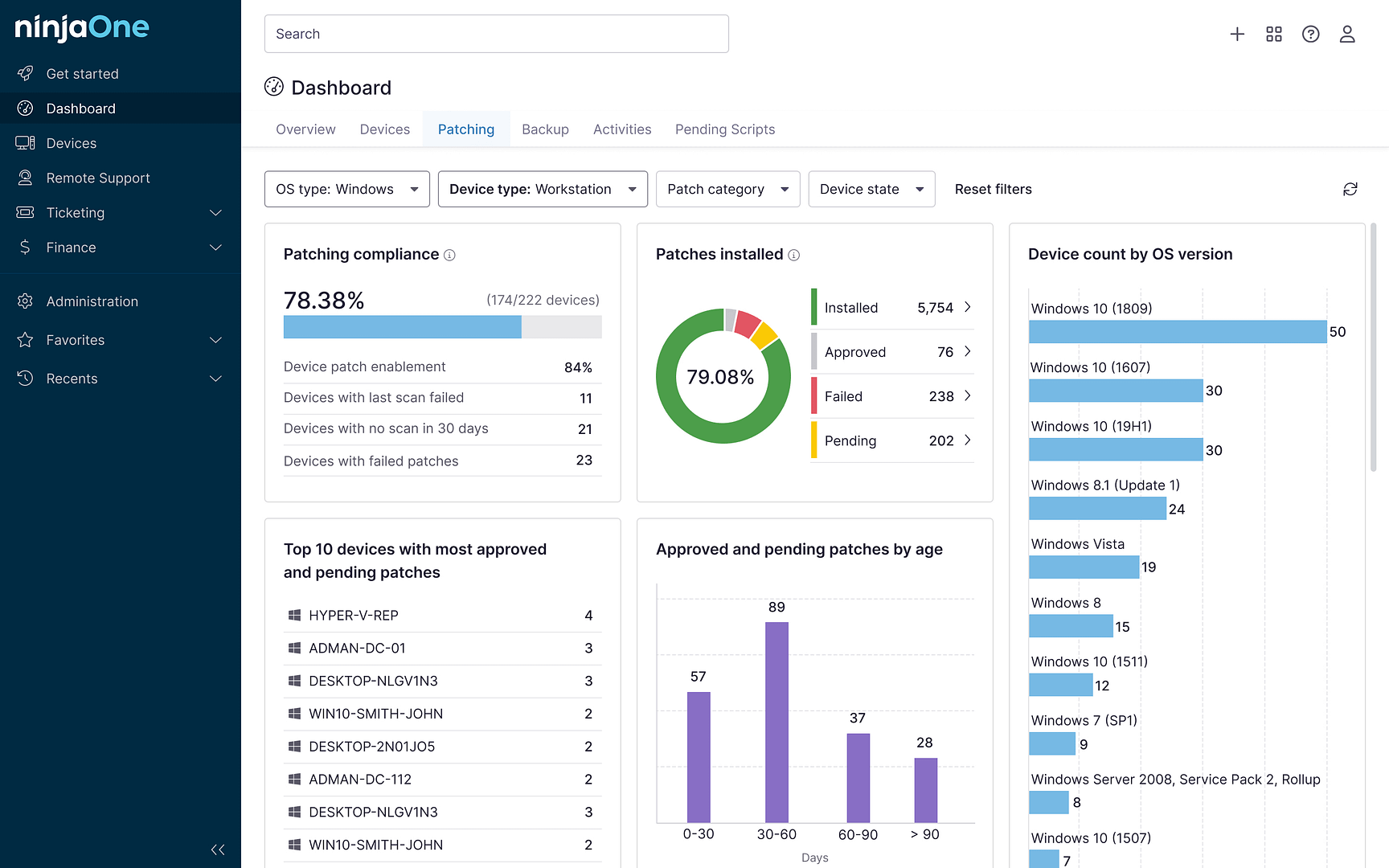

A NinjaOne si affidano oltre 17.000 clienti in tutto il mondo per la sua facilità d’uso, la sua flessibilità e le sue funzionalità complete che integrano qualsiasi piano InfoSec. NinjaOne Protect offre protezione, risposta e recupero ransomware all-in-one in un’unica interfaccia centralizzata.

Se sei pronto, richiedi un preventivo gratuito, iscriviti a una prova gratuita di 14 giorni o guarda una demo.

Domande frequenti (FAQ)

1. Qual è la differenza tra InfoSec e cybersecurity?

L’InfoSec riguarda tutte le forme di informazioni, compresi i dati fisici. La cybersecurity, invece, si concentra su tutte le forme di informazioni digitali. Per questo motivo, la cybersecurity può essere considerata una sottocategoria dell’InfoSec.

2. Che cos’è un sistema di gestione della sicurezza delle informazioni (ISMS)?

Un ISMS è un insieme di criteri per la gestione delle informazioni sensibili nell’organizzazione. Contribuisce a ridurre al minimo i rischi e a garantire la continuità aziendale. Ti raccomandiamo vivamente di prendere in considerazione un ISMS per gestire la tua strategia InfoSec.

3. Il mio team deve essere certificato come parte della mia strategia InfoSec?

Non è necessario che il tuo team sia certificato, ma è sicuramente un vantaggio. Data la continua evoluzione del panorama IT, potresti valutare l’acquisizione di queste principali certificazioni IT per i professionisti IT, per mantenere il tuo vantaggio competitivo e aumentare la sicurezza delle informazioni.