Il phishing è una forma di ingegneria sociale che induce gli utenti a cliccare su link dannosi o a navigare su siti web falsi per ottenere informazioni personali (Cybersecurity & Infrastructure Security Agency). Sebbene esistano molte forme di phishing, lo spear phishing è una delle sue forme più pericolose, di cui è necessario essere a conoscenza.

A differenza di altre forme di phishing, lo spear phishing è un attacco mirato a un individuo specifico, di solito sotto forma di un’e-mail proveniente presumibilmente da un mittente affidabile. Un attacco di spear phishing mira a infettare un dispositivo con un malware o a indurre il destinatario a compiere un’azione a vantaggio dell’aggressore, come la divulgazione di informazioni personali o il trasferimento di denaro su un conto bancario falso.

Lo spear fishing può richiedere più tempo ai criminali informatici, ma è anche il tipo di phishing più redditizio. Per darti un’idea della portata del fenomeno, la Federal Trade Commission ha recentemente annunciato che nel 2023 le truffe sugli investimenti a livello nazionale hanno raggiunto l’incredibile cifra di 10 miliardi di dollari, con un aumento del 14% rispetto al 2022. Gli esperti hanno riscontrato che le truffe degli impostori, come le e-mail di spear phishing, hanno contribuito all’aumento. Purtroppo, si prevede che questo numero sia destinato ad aumentare nei prossimi anni.

Ciò ha avuto un ruolo significativo nel riaffermare l’impegno della Casa Bianca a creare un “ecosistema digitale difendibile, resiliente e allineato ai valori” per il governo americano e per tutte le aziende private (2024 Report on the Cybersecurity Posture of the United States). Una delle sue principali iniziative è il miglioramento della protezione contro gli attacchi informatici come lo spear phishing.

Scopri le principali vulnerabilità che affliggono oggi le aziende IT.

Che cos’è lo spear phishing?

Lo spear phishing è un attacco informatico altamente personalizzato e calcolato che prende di mira individui o aziende. In genere, questi attacchi vengono portati avanti attraverso e-mail di phishing che sembrano legittime e che incoraggiano il destinatario a condividere informazioni sensibili con il mittente. La maggior parte delle e-mail di spear phishing sono create per rubare informazioni finanziarie, per esempio i dati della carta di credito.

Tuttavia, con il panorama geopolitico in continua evoluzione, gli attacchi di spear phishing ora includono l’infezione di dispositivi con malware, i tentativi di furti di identità o persino di frodi finanziarie. Le informazioni rubate vengono poi rivendute sul mercato nero o utilizzate dal criminale per chiedere un riscatto.

Phishing, spear phishing e whaling

Phishing, spear phishing e whaling sono tipi comuni di attacchi informatici, ma esistono alcune differenze.

Phishing

Il phishing utilizza e-mail, SMS o siti web fraudolenti per indurre le persone a divulgare informazioni sensibili. Rispetto allo spear phishing e al whaling, il phishing è il meno sofisticato e privilegia la quantità. Gli attacchi di phishing sono di solito incredibilmente generici e inviati a molte persone contemporaneamente. Un buon modo per individuare un’e-mail di phishing è controllare il saluto. Se il mittente si rivolge a te scrivendo semplicemente “Salve, utente!” o “Salve, cliente!“, tenere alta la guardia può essere una buona idea.

Spear phishing

Lo spear phishing si concentra sulla qualità, inviando e-mail altamente personalizzate a individui mirati. A causa della quantità di ricerche necessarie per portare a termine un attacco con successo, lo spear phishing è meno comune ma, con ogni probabilità, più efficace.

Whaling

Il whaling utilizza la stessa strategia personalizzata degli attacchi di spear phishing, ma si rivolge solo ai dirigenti di alto livello e ai quadri direttivi. Ci sono delle discussioni sul fatto che il whaling possa essere la stessa cosa dello spear phishing e, ai fini di questo articolo, li considereremo insieme.

Perché lo spear phishing è così pericoloso?

All’inizio, lo spear phishing sembra facile da individuare. Un’e-mail che sembra sospetta? Nessun problema! Qualcuno che chiede informazioni personali? Ah ah, blocco immediato.

Ma la verità è che gli attacchi di spear phishing sono molto più sofisticati di così. I criminali informatici conducono ricerche approfondite su di te e sulla tua azienda. Utilizzando tutte le informazioni che riescono a reperire (anche dagli account pubblici sui social media), possono creare un attacco eccezionalmente ben congegnato e personalizzato per ingannare l’utente e fargli credere che ciò che sta leggendo provenga da una fonte legittima.

Di conseguenza, anche i manager di alto livello e i dirigenti C-suite possono trovarsi ad aprire e-mail che ritengono sicure.

Come funzionano gli attacchi di spear phishing?

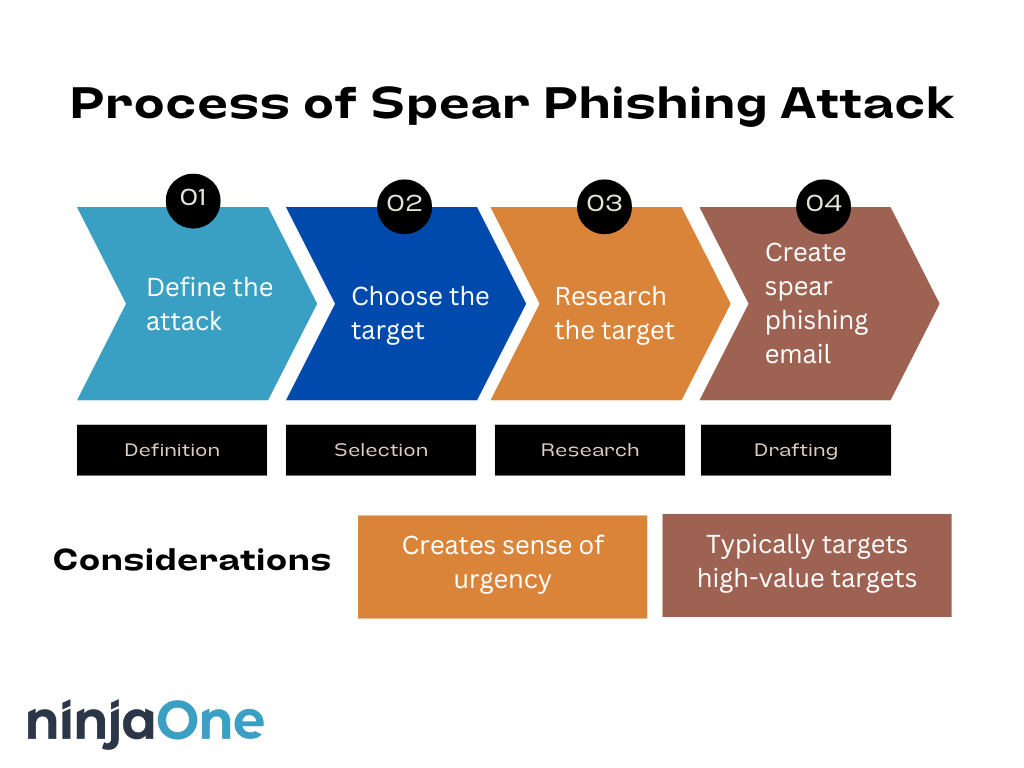

Le fasi di creazione di una truffa di spear phishing sono quattro.

In primo luogo, i criminali informatici definiscono il loro attacco. Ciò comporta la conoscenza delle informazioni di cui hanno bisogno e il modo in cui creare l’e-mail per ottenere questi dati. Per esempio, se l’aggressore vuole i dati della carta di credito, deve individuare il modo migliore per ottenerli, magari spacciandosi per la tua banca.

Da lì, potrebbe creare un elenco di possibili obiettivi e iniziare a restringerlo fino a isolare a quello di maggior valore. Vale la pena notare che il termine “valore” può avere significati diversi. Non si tratta solo di una persona che ha più da perdere (anche se è un fattore importante). Si tratta invece di un bersaglio che potrebbe essere facilmente manipolato e ingannato per indurlo a compiere l’azione desiderata. Tieni presente che i criminali informatici cercano il modo più semplice per vincere, a meno che la ricompensa finanziaria non sia troppo buona per essere rifiutata.

La terza fase è la ricerca, che è la parte più lunga del processo. I criminali informatici passano una quantità spropositata di tempo a fare ricerche su tutto ciò che ti riguarda, dal tuo lavoro al tuo animale domestico, fino addirittura al compagno di giochi del cugino del tuo migliore amico all’asilo. Verrà raccolto tutto ciò che può essere utilizzato per farti credere alla legittimità di quella che invece è una truffa. Queste informazioni saranno utilizzate nella fase quattro: la creazione dell’e-mail di spear phishing.

L’e-mail sarà composta con cura per sembrare quanto più autentica possibile. Inoltre, il messaggio sarà caratterizzato da un senso di urgenza, in modo da spingerti a rispondere immediatamente con determinati dettagli o a scaricare un file specifico. Alcune e-mail di spear phishing possono indirizzare l’utente a un falso sito web della sua banca, dove verrà richiesto di effettuare il login con il nome utente e la password corretti.

Esempi di e-mail di spear phishing

Ci sono alcuni esempi di e-mail di phishing che è bene conoscere.

1. Compromissione delle email aziendali

Secondo l’Internet Crime Report dell’FBI, le perdite potenziali dovute alla criminalità su Internet hanno superato i 12,5 miliardi di dollari nel 2023 e si prevede che saranno ancora più significative nel 2024. A livello nazionale, il crimine più frequentemente segnalato è stato il phishing, il cui tipo più comune è rappresentato da una qualche forma di e-mail aziendale compromessa.

In questo tipo di attacco, un malintenzionato si finge una persona del lavoro (magari un collega, un capo o un fornitore) e ti chiede di eseguire un’azione, come un bonifico o la modifica dei dati del conto bancario. Questo fenomeno è noto anche come spoofing delle e-mail.

Esempio concreto: Uno degli esempi più famosi è rappresentato da Evaldas Rimasauskas che ha manipolato grandi aziende (tra cui Facebook e Google) affinché pagassero circa 121 milioni di dollari in fatture false.

2. Whaling

Il whaling attacca i dipendenti senior per ottenere informazioni sensibili su un’azienda o per manipolarli nell’invio di trasferimenti in scrittura di alto valore. Il nome deriva, probabilmente, da “Moby Dick”, ovvero dal più famoso inseguimento del “pesce grosso” per ottenere il premio finale. Vale la pena notare che mentre tutti gli attacchi di spear phishing sono mirati, il whaling si concentra su figure di spicco con funzioni essenziali, come il CEO o il COO.

Esempio concreto: In quella che è stata definita come una delle più grandi frodi informatiche a Pune, una società immobiliare indiana ha perso circa 4 crore di rupie (circa 600.000 dollari) a causa del whale phishing.

3. Frode del CEO

Conosciuta anche come phishing esecutivo, la frode del CEO funziona tramite comunicazioni, inviate da un malintenzionato, che cercano di sembrare quelle di un dirigente di alto livello al fine di indurre i membri del team a effettuare bonifici non autorizzati o a condividere dati sensibili con il malintenzionato. A differenza del whaling, che prende di mira un dirigente di livello C, la frode dell’amministratore delegato prende di mira i dipendenti di livello inferiore che agiscono pensando di interagire con una figura autorevole.

Esempio concreto: Un impiegato del settore finanza ha versato 25 milioni di dollari su un conto fraudolento dopo che il direttore finanziario gli aveva “detto” di farlo. Si è poi scoperto che il COO era un’intelligenza artificiale che simulava la sua identità attraverso un deep-fake.

Come identificare un attacco di spear phishing

Il modo migliore per prevenire un attacco di spear phishing è leggere l’e-mail prima di cliccare su qualsiasi link o aprire qualsiasi allegato. Purtroppo, molti utenti danno per scontato che un’e-mail sia sicura senza verificare la validità del contenuto o del mittente. Questo vale soprattutto se l’e-mail proviene da una figura di alto livello. I malintenzionati sfruttano questo aspetto a loro vantaggio: Si punta sul fatto che l’utente non si faccia domande su un’e-mail personalizzata o dall’aspetto ufficiale.

Detto questo, non esiste un solo modo per rilevare un attacco di spear phishing. Dovresti sempre fidarti del tuo giudizio. Se ritieni che ci sia qualcosa di sbagliato, non c’è nulla di male a chiedere al tuo superiore, al tuo supervisore o a chiunque ti abbia inviato l’e-mail se le informazioni fornite sono corrette.

Tra i segnali di pericolo più comuni da tenere d’occhio ci sono:

- Indirizzo e-mail errato o scritto male

- Errori di ortografia o grammatica

- Un insolito senso di urgenza

- Date o orari insoliti (come un fine settimana o una festività)

- Link che non corrispondono al dominio

- Richieste di informazioni sensibili

- Tentativi di farti andare nel panico

Prevenire un attacco di spear phishing

1. Organizza una formazione di sensibilizzazione sulla sicurezza

Quando è possibile, offri una formazione sulla sicurezza a tutti i dipendenti, non solo ai team IT. Ogni membro del team deve sviluppare le competenze per individuare, evitare e segnalare un’e-mail di phishing. Potresti anche prendere in considerazione di simulare un’e-mail di phishing, in modo che il team possa fare esperienza reale di come può apparire o suonare una vera e-mail di phishing. L’obiettivo è costruire una cultura della sicurezza.

NinjaOne ha collaborato con Webroot per produrre un webinar educativo su come gli MSP possono prevenire il phishing.

2. Resta aggiornato sulle novità

Le minacce informatiche continuano ad evolversi ogni anno. È fondamentale tenere gli occhi aperti e conoscere i nuovi modi in cui i malintenzionati creano gli attacchi di spear phishing. Uno dei modi migliori e più legittimi per farlo è controllare regolarmente il sito ufficiale della Cybersecurity & Infrastructure Security Agency (CISA).

3. Implementa strumenti di sicurezza

È importante utilizzare una soluzione software di monitoraggio e gestione remota in grado di applicare automaticamente le patch, configurare e integrare i servizi remoti in un’unica piattaforma. NinjaOne, ad esempio, è un’azienda affidabile di soluzioni di endpoint management che automatizza le parti più complicate dell’IT per aumentare la produttività, ridurre il rischio di sicurezza e abbassare i costi IT fin dal primo giorno. In più, NinjaOne è una piattaforma certificata SOC2 Type-2 e applica l’MFA su tutti gli account. L’SSO è inoltre disponibile in tutti i pacchetti e a tutti i livelli di prezzo.

Impedisci che lo spear phishing danneggi la tua azienda

È impossibile bloccare completamente lo spear phishing, ma ci sono modi per ridurne il rischio e i potenziali impatti. Oltre a condurre regolarmente indagini proattive per individuare le e-mail sospette e a istruire i dipendenti sui vari tipi di spear phishing, è importante collaborare con un fornitore affidabile, noto per la sua sicurezza e le sue prestazioni.