Un threat actor, noto anche come attore malintenzionato o cattivo, è un individuo che danneggia intenzionalmente un dispositivo o un sistema digitale. Queste persone sfruttano i punti deboli e le vulnerabilità dei tuoi computer o delle tue reti per effettuare attacchi dannosi, sia per guadagno finanziario che per scopi ideali.

Vale la pena notare che i “threat actor” non sono la stessa cosa dei “criminali informatici”, anche se tra i due ci sono delle somiglianze. Come suggerisce il nome, i criminali informatici svolgono attività illegali, come lo spear phishing o il ransomware-as-a-service. I thread actor, invece, comprendono una gamma più ampia di persone, tra cui non solo criminali informatici, ma anche terroristi, insider e persino troll di Internet. Pertanto, un threat actor è chiunque intenda danneggiare un sistema informatico specifico in vari modi.

Chi sono gli obiettivi dei threat actor?

Chiunque può diventare un bersaglio per un threat actor. Alcuni attori delle minacce (threat actor) possono voler danneggiare un numero indiscriminato di persone, compresi gli sconosciuti. Questo include la “caccia grossa informatica“, in cui gli attori delle minacce utilizzano il ransomware per colpire grandi organizzazioni o individui di alto profilo per ottenere un guadagno monetario, e le “minacce persistenti avanzate (APT)”, come quelle sponsorizzate dalla Russia, che sono cyberattacchi effettuati per rubare dati sensibili per un periodo prolungato.

Allo stesso modo, i threat actor (attori delle minacce) possono prendere di mira individui o entità specifiche, come fanno i troll che spammano post sui social media sull’account di qualcuno o i dipendenti che rubano informazioni privilegiate dalla loro organizzazione.

Come avrai notato, gli obiettivi variano da caso a caso, a seconda dell’obiettivo finale del threat actor.

Proteggiti dalle minacce scoprendo i 5 principali fondamenti della sicurezza IT.

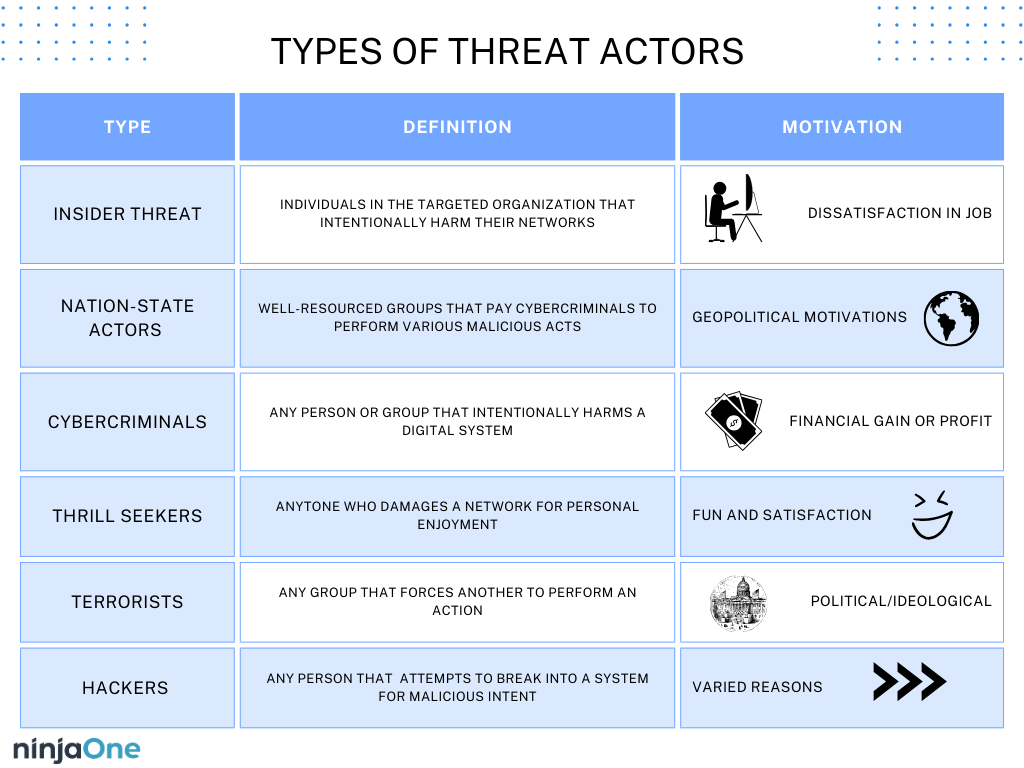

Tipi di threat actor

Esistono diversi tipi di threat actor. Sebbene la maggior parte di essi rientri nell’ambito dei criminali informatici standard, alcuni non fanno parte di questa categoria. Tieni presente che un threat actor è qualcuno che danneggia un sistema o un dispositivo informatico, con malware, furto di dati sensibili o in altro modo. Di conseguenza, ci sono molti tipi di threat actor da tenere in considerazione:

1. Minacce insider

Le minacce interne o insider sono cyberattacchi provenienti da utenti autorizzati, come dipendenti o partner aziendali, che abusano intenzionalmente del loro accesso legittimo. Le minacce interne o insider possono andare dalla corruzione allo spionaggio, fino alla divulgazione non autorizzata di informazioni.

È preoccupante notare come questo tipo di minacce sia in aumento. Secondo un nuovo report di Cybersecurity Insiders, gli attacchi insider sono aumentati dal 66% al 76% dal 2019 al 2024, e si prevede che questo numero aumenterà ulteriormente nei prossimi anni.

2. Stato-nazione

Le minacce stato-nazione agiscono finanziando gruppi di threat actor per eseguire una serie di attività dannose. La Cybersecurity & Infrastructure Security Agency (CISA) ha dichiarato che gli attori stato-nazione rappresentano una “minaccia elevata” per la sicurezza nazionale, in quanto mettono continuamente in atto sofisticate attività informatiche dannose per eseguire intrusioni prolungate nelle reti e nei sistemi.

3. Criminali informatici

Quando sentiamo il termine “threat actor”, spesso pensiamo ai criminali informatici. Questi attori sono solitamente motivati da un guadagno economico e impiegano varie strategie di social engineering, come e-mail di phishing o altri attacchi informatici più comuni, per indurci a eseguire un’azione desiderata.

4. I thrill seeker (amanti del brivido)

I thrill seeker sono attori delle minacce che danneggiano i sistemi o le reti informatiche per il proprio divertimento. Questi tipi di attori sono spesso difficili da classificare, poiché le loro motivazioni possono essere diverse e andare dal vedere quanti dati sensibili riescono a rubare allo scoprire fino a che punto possono spingersi con le loro azioni dannose. In genere, i thrill seeker non intendono danneggiare in modo serio i loro obiettivi, ma possono causare un ritardo della rete o un impatto operativo.

5. Terroristi

I gruppi estremisti che utilizzano varie tecniche informatiche per intimidire o costringere un gruppo di persone a compiere azioni specifiche sono noti come attori di minacce terroristiche. Questi attori possono intersecarsi con altre tipologie, come gli insider e gli attori stato-nazione, per promuovere la loro causa. Pertanto, la comprensione delle motivazioni dell’attore della minaccia può aiutare a distinguere la tipologia in cui rientra. In genere, i terroristi sono spinti da una motivazione politica o ideologica piuttosto che da un guadagno finanziario.

6. Gli hacker

Gli hacker sono tutti coloro che utilizzano le proprie competenze tecniche per superare un problema, come ad esempio il blocco di un sistema. Ciò significa che gli hacker “buoni” o etici collaborano con le organizzazioni per mantenere integre le loro reti IT e identificare le vulnerabilità.

In questo articolo, tuttavia, ci concentreremo sugli hacker (o black-hat hacker) che tentano deliberatamente di introdursi in una rete o in un sistema informatico con intenti malevoli. Gli hacker black-hat utilizzano diverse tecniche per raggiungere il loro obiettivo, come la violazione delle password, il phreaking o l’esecuzione di un attacco di tipo distributed denial-of-service.

Mantenere la tua rete IT al sicuro dalle minacce

Non esiste un solo modo per mantenere la rete IT al sicuro dalle minacce. Poiché ogni threat actor è diverso e ha varie motivazioni per i suoi attacchi, gli esperti IT non possono suggerire un unico modo efficace per impedire che queste minacce si verifichino nella tua organizzazione.

Detto questo, una soluzione software di endpoint management all-in-one, come NinjaOne, può fare una differenza significativa. Grazie al supporto IT proattivo e alle numerose funzionalità out-of-the-box che rilevano e risolvono immediatamente le vulnerabilità, puoi ridurre il rischio di qualsiasi impatto organizzativo causato da una minaccia.

Il software di gestione IT di NinjaOne non prevede impegni vincolanti e non ha costi nascosti. Se sei pronto, richiedi un preventivo gratuito, iscriviti a una prova gratuita di 14 giorni o guarda una demo.