Hebt u klanten die niet willen betalen voor beveiligingstools van onafhankelijke leveranciers, of die simpelweg extra beveiligingslagen willen? Ontdek hoeveel aanvalstactieken u kunt blokkeren of via monitoring in de gaten kunt houden met behulp van ingebouwde Windows-tools.

[Noot van de vertaler: Veel van de links in deze blogpost leiden naar Engelstalige bronnen. We hebben de Nederlandstalige voor u gemarkeerd.]

Al meer dan een maand draaien alle discussies over cybersecurity om hét verhaal. U weet wel om welk verhaal het gaat.

En het is ook zeker terecht. Het is een spectaculair verhaal dat alles in zich heeft: slachtoffers van naam, vermoedens van door staten gesteunde personen die voor bedreigingen zorgen, geavanceerd vakmanschap en niet te vergeten potentieel gigantische gevolgen voor het cyberbeleid en de cybervoorschriften van de VS.

En het blijft maar in omvang toenemen!

Maar terwijl onze nieuwsdiensten steeds nieuwe updates te verwerken krijgen en organisaties zich afvragen hoe ze met een vergelijkbare aanval om zouden gaan, blijven de beroepscybercriminelen gewoon aan de weg timmeren. Elke dag maken standaardcampagnes met spam die malware bevat talloze nieuwe slachtoffers. Ransomware vormt dan misschien niet meer de ultieme allesverschroeiende bedreiging, maar criminelen gebruiken het nog steeds om hun zakken met ladingen Bitcoin te vullen.

Voormalig directeur van het Amerikaanse Cybersecurity and Infrastructure Security Agency (CISA), Chris Krebs, en Director of Threat Intelligence van Red Canary, Katie Nickels wijzen er beiden op dat er sprake is van een tendens om in te zoomen op personen die door een staat worden ondersteund en daarbij het ‘saaie criminele’ aspect over het hoofd te zien.

Dat ‘saaie criminele’ aspect vormt het leeuwendeel van de dreigingsactiviteiten waar MSP’s en hun klanten mee te maken krijgen, en ondanks dat er jaren is gewerkt aan de opbouw van een verdedigingsarsenaal en bewustwording, weten veel aanvallen toch nog steeds de barricades te slechten. Sterker nog, ze brengen steeds meer schade toe en kosten steeds meer geld.

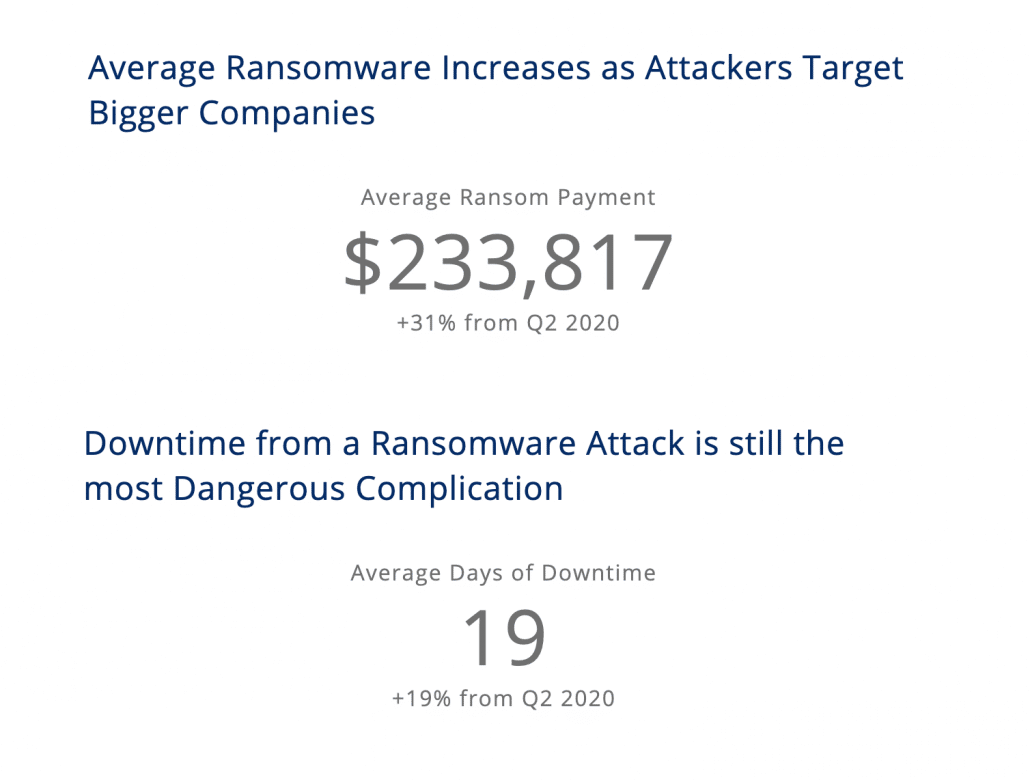

Volgens Coveware, die rapporteert over de respons op ransomware-incidenten, is het gemiddeld betaalde losgeldbedrag van 233.817 dollar over het derde kwartaal 31% hoger dan het bedrag uit het tweede kwartaal. De gemiddelde duur van downtime bij slachtoffers ten gevolge van ransomware-incidenten steeg eveneens, naar 19 dagen.

Bron: Coveware Q3 Ransomware Report

Een iets nieuwere maar ook steeds vaker voorkomende ontwikkeling waarover Coveware rapporteerde betreft het feit dat 50% van alle ransomware-incidenten waar zij in het derde kwartaal van 2020 mee te maken hebben gehad, dreigen met het openbaar maken van geëxtraheerde gegevens omvatte.

Aangezien er steeds meer op het spel staat, wordt het ook steeds belangrijker dat MSP’s een pas op de plaats maken en hun mogelijkheden goed evalueren, niet alleen met betrekking tot het blokkeren van kwaadaardige uitvoerbare bestanden, maar ook met het oog op het detecteren en blokkeren van en reageren op aanwijzingen voor boze opzet in een eerdere fase van de aanvalsketen.

Verdedigingslinies verbeteren door tools aan ketens van cyberaanvallen te koppelen

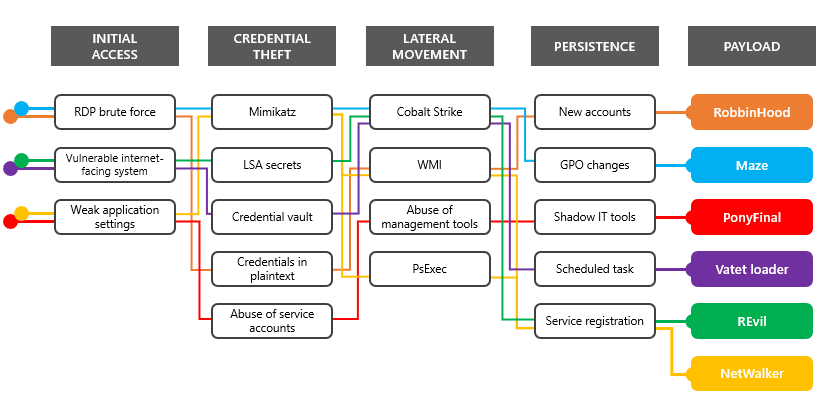

We bekijken nu een diagram dat eind april 2020 is samengesteld door het Microsoft 365 Defender Intelligence Team. Dit schema geeft een goed overzicht op hoog niveau van wat onderzoekers beschouwen als typische activiteiten die plaatsvinden nadat een systeem gecompromitteerd is — diefstal van aanmeldingsgegevens, laterale beweging en persistentie — respectievelijk voorafgegaan en gevolgd door de onderdelen waar velen die niet in beveiliging zijn gespecialiseerd zich het meest op richten: aanvankelijke toegang en het uiteindelijke resultaat van de aanval.

Bron: Microsoft 365 Defender Intelligence Team

Dit diagram maakt ook duidelijk hoe sterk deze aanvalspatronen feitelijk op elkaar lijken. Aanvallers zorgen er als het ware eerst voor een voet tussen de deur te krijgen, richten hun focus vervolgens op het uitbreiden van hun reikwijdte tot dieper binnen een organisatie, waarbij ze back-upsystemen en verdedigingsmechanismen uitschakelen om er zo voor te zorgen dat wanneer zij (of een andere partij aan wie ze de verworven toegang doorverkopen) de ransomware aan het werk zetten, deze maximaal impact zal hebben en de slachtoffers over zo min mogelijk opties zullen beschikken.

Het op deze wijze uitsplitsen van aanvalsketens zal sommige lezers wellicht doen denken aan het MITRE ATT&CK-framework, dat veel diepgravender is en een veel breder scala aan aanvalstactieken en -technieken omvat.

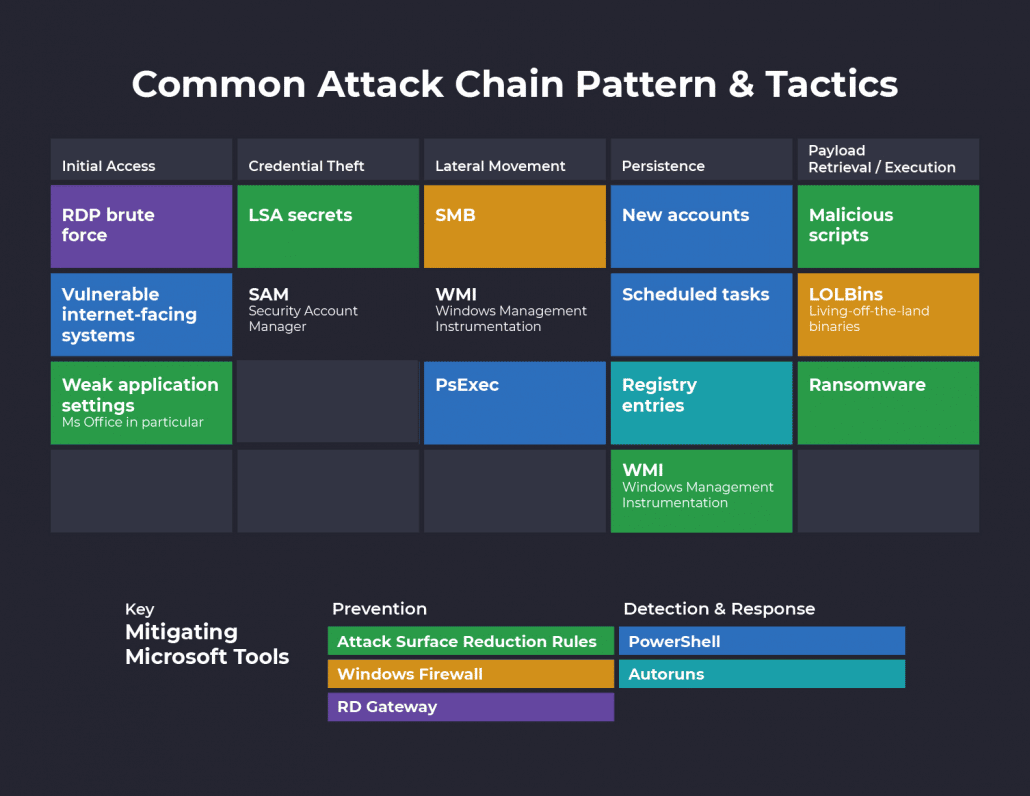

Mij bevalt deze vereenvoudigde benadering juist wel, aangezien de ATT&CK-matrix nogal ondoorzichtig is geworden en ik zelf graag een wat toegankelijker aanvalsdiagram wilde maken. Ik besloot alleen om er een enigszins andere richting mee op te gaan en te laten zien hoe u met behulp van vijf Microsoft-tools waarover u al beschikt, een groot aantal van de meest voorkomende ransomware-aanvalstactieken kunt blokkeren of er op zijn minst op kunt monitoren. Die vijf tools zijn:

- Attack Surface Reduction-regels (ASR)

- Autoruns

- PowerShell

- RD Gateway

- Windows Firewall

U vermijdt met deze tools niet alleen de kosten die beveiliging door een onafhankelijke leverancier met zich meebrengt, maar profiteert bovendien van het voordeel dat het merendeel van de verzwakkingsstrategieën die we hieronder behandelen, via uw RMM of Intune centraal geïmplementeerd en/of geconfigureerd kunnen worden.

Vanzelfsprekende vrijwaring: Dit overzicht is geenszins bedoeld als een alomvattende lijst. Het is slechts bedoeld om enige elementaire informatie op een dusdanig nieuwe wijze te presenteren dat MSP’s er wellicht door aan het denken worden gezet. Hopelijk kan het u helpen extra relatief simpele winst te boeken bij het verbeteren van uw beveiligingswallen en die van uw klanten door aanvallers het leven ietwat zuurder te maken.

We gaan dit diagram nu wat beter onder de loep nemen en toelichten hoe elk van de tools u mogelijkheden kan bieden om verdacht gedrag te identificeren of de aanvalsketen zelfs helemaal te breken.

Tool 1: RD Gateway

Verzwakte tactiek:

- Aanvankelijke toegang: RDP brute force

Iedereen zal volmondig beamen heus wel te weten dat Remote Desktop Protocol (RDP) niet moet worden blootgesteld aan het Internet. Desalniettemin werd meer dan de helft van de ransomewareslachtoffers waarmee Coveware in het derde kwartaal van 2020 werkte, in eerste instantie getroffen ten gevolge van een gebrekkige beveiliging van RDP.

U kunt stappen ondernemen om te voorkomen dat RDP wordt aangetast door configuratie van een RD Gateway en aanvullende stappen te zetten, waaronder inschakeling van MFA, zoals hieronder wordt uiteengezet.

Als u er echt 100% zeker van wilt zijn dat u niet ergens een server hebt waarop RDP blootgesteld is, kunt u met behulp van een van de volgende PowerShell-scripts van Cyberdrain-auteur Kelvin Tegelaar een controle uitvoeren. Dit script helpt u bij het uitvoeren van poortscans en dit script helpt u bij het uitvoeren van Shodan-scans (hoewel u zich daarvoor wel moet registreren voor een betaalde Shodan-account).

Tool 2: Attack Surface Reduction-regels (ASR)

Verzwakte tactieken:

- Aanvankelijke toegang: zwakke toepassingsinstellingen (Microsoft Office, Adobe, e-mailclient)

- Diefstal van aanmeldingsgegevens: diefstal van aanmeldingsgegevens uit lsass.exe

- Laterale beweging: misbruik van WMI en PsExec

- Persistentie: misbruik van WMI-gebeurtenissenabonement

- Uiteindelijk resultaat: kwaadaardige scripts, ransomware

Ik zal er niet over liegen. De Attack Surface Reduction-regels (ASR) van Microsoft (Nederlandstalig) zijn een ware obsessie van me. Zoals u aan dit overzicht kunt aflezen, bieden ze aardig wat dekking, waarbij tactieken binnen meerdere aanvalsfasen worden aangepakt. Microsoft bevestigt ASR-regels te hebben ontwikkeld om een aantal gebieden waarbinnen ze het vaakst aanvallen waarnemen, af te zwakken, en bescherming te bieden aan organisaties die vertrouwen op krachtige, maar ook vaak misbruikte functies en programma’s zoals onder meer Office-macro’s, WMI en PsExec.

Vereisten voor ASR-regels omvatten:

- Windows 10, versie 1709 of hoger

- Microsoft Defender moet actief zijn (niet in passieve modus)

- Voor bepaalde regels moet bescherming vanuit de cloud zijn ingeschakeld

Helaas biedt Microsoft alleen toegang tot volledige ASR-functies bij gebruik van Enterprise-licenties (E5 als u over de volledige aanvulling van Defender for Endpoint integration plus geavanceerde zichtbare monitoring, alerting en rapportage wilt kunnen beschikken). Het bedrijf heeft niettemin in documentatie vastgelegd dat u ASR-regels WEL met een Microsoft 365 Business-licentie kunt gebruiken — het wordt alleen niet officieel ondersteund. Kortom: waar een wil is, is een weg.

Een andere bedenking bij het gebruik van ASR-regels die het onderwerp van discussies is, betreft de kans op foutpositieven en alerts met veel ruis. Het interne beveiligingsteam van Palantir heeft een bijzonder nuttig artikel opgesteld waarin het verslag doet van de ervaringen van het team met elk van de 15 beschikbare ASR-regels, inclusief aanbevelingen waarin wordt aangegeven welke regels veilig in Block-modus kunnen worden geconfigureerd en welke het beste in Audit-modus kunnen blijven of beter helemaal uitgeschakeld zouden moeten worden, afhankelijk van uw omgevingen.

ASR-regels voor het blokkeren van Microsoft Office-misbruik:

- Office-toepassingen blokkeren tegen het maken van uitvoerbare inhoud (Block-modus aanbevolen*)

- Opmerking: dit kan beperkingen voor de Microsoft Office-functie Smart Lookup opleveren.

- Win32 API-aanroepen vanuit Office-macro’s blokkeren (eerst Audit-modus geadviseerd*)

- Office-toepassingen blokkeren tegen introductie van code in andere processen (eerst Audit-modus geadviseerd*)

- Alle Office-toepassingen blokkeren tegen het maken van onderliggende processen (eerst Audit-modus geadviseerd*)

ASR-regels voor het blokkeren van andere malware en ander misbruik van toepassingen:

- Adobe Reader blokkeren tegen het maken van onderliggende processen (Block-modus aanbevolen*)

- Opmerking: dit zal het Adobe-updateproces belemmeren, tenzij dit wordt beheerd door een centrale softwarepatchingservice.

- Uitvoerbare inhoud vanuit e-mailclient en webmail blokkeren (Block-modus aanbevolen*)

- Niet-vertrouwde en niet-ondertekende processen die vanaf USB worden uitgevoerd blokkeren (Block-modus aanbevolen*)

ASR-regels voor het blokkeren van kwaadaardige scipts:

- JavaScript of VBScript blokkeren tegen het starten van gedownloade uitvoerbare inhoud (Block-modus aanbevolen*)

- Uitvoering van mogelijk vesluierde scripts blokkeren (Block-modus aanbevolen, met uitzondering van Developer-computers*)

ASR-regels voor het blokkeren van post-exploitatie-activiteiten:

- Het stelen van aanmeldingsgegevens uit lsass.exe blokkeren (Block-modus aanbevolen*)

- Procescreaties blokkeren die hun oorsprong vinden in PsExec- en WMI-opdrachten (niet compatibel bij gebruik van SCCM*)

- Persistentie via WMI-gebeurtenissenabonnement blokkeren (Block-modus aanbevolen*)

* Aanbevelingen van het beveiligingsbedrijf Palantir op basis van hun interne gebruik en onderzoek.

Tool 3: Windows Firewall

Verzwakte tactieken:

- Laterale beweging: op basis van SMB

- Uiteindelijk resultaat: LOLbins die uitgaande verbindingen tot stand brengen

Windows Firewall is een relatief weinig gebruikte tool die een prima aanvulling op de dieptelagen van de verdediging van een organisatie kan vormen. Zoals Dan Stuckey, de CISO van Palantir, uitlegt is het niet alleen standaard aanwezig, maar biedt het bovendien “een van de makkelijkste manieren om externe toegang tot een groot aantal vaak misbruikte services te beperken.”

Een van de grootste voordelen die het medewerkers belast met verdedigingstaken te bieden heeft betreft het isoleren van gecompromitteerde onderdelen, waarbij de aanvaller wordt beperkt in de mogelijkheid om te profiteren van op SMB gebaseerde laterale beweging. Als u beter wilt begrijpen waarom aanvallers graag gebruikmaken van het Windows Server Message Block-protocol (SMB) voor laterale beweging, lees dan dit artikel. Het biedt een compact overzicht en maakt duidelijk hoe het kan worden gebruikt om een bypass van MFA tot stand te brengen.

In het artikel wordt ook in detail uitgelegd welke controles het Palantir-beveiligingsteam als effectief heeft beoordeeld bij het beperken van op SMB gebaseerde laterale beweging, inclusief de implementatie van een eenvoudig gelaagd beheermodel (Nederlandstalig) en gebruikmaking van een eenvoudige, via GPO gedistribueerde Windows Firewall-regel die alle inkomende communicatie op poort 139 en 445 afwijst. Er wordt bovendien geadviseerd inkomende WinRM en RDP op werkstations af te wijzen en deze niet toe te staan gebruik te maken van LLMNR, Netbios of mDNS uitgaand (zie bovenstaande koppeling plus meer informatie hier).

Tool 4: PowerShell

Gemonitorde tactieken:

- Aanvankelijke toegang: blootgestelde RDP en kwetsbare, met Internet verbonden systemen

- Laterale beweging: misbruik van PsExec

- Persistentie: nieuwe accounts, geplande taken, WMI-gebeurtenissenabonnement

De gebruikscasussen die we voor de eerste drie tools hebben besproken, draaiden om preventie — het afwijzen ofbeperken van aanvankelijke toegang en het blokkeren van kwaadaardige activiteiten. Bij deze en de volgende tool verleggen we onze focus naar detectie en respons.

Veel MSP’s maken al actief gebruik van PowerShell voor het automatiseren van een reeks activiteiten op het gebied van extern beheer, maar dankzij het werk van scriptexperts zoals Cyberdrain-auteur Kelvin Tegelaar gebruiken steeds meer MSP’s PowerShell nu ook om hun mogelijkheden op het gebied van monitoring verder uit te bouwen.

U wilt natuurlijk op de hoogte blijven van signalen dat er sprake is van problemen op de netwerken van uw klanten voordater ransomware wordt ingezet. De volgende scripts van Kelvin kunnen u helpen hiaten in de beveiliging te identificeren, evenals een scala aan verdachte activiteiten die onderzoek behoeven:

PowerShell-scripts voor het identificeren van systemen die kwetsbaar zijn en risico lopen:

- Scans op externe poorten uitvoeren (weet u 100% zeker dat u nergens een server hebt staan waarop RDP blootgesteld is? Controleer dan nog maar eens goed.)

- Alert over Shodan-resultaten (vereist een betaalde Shodan-account)

PowerShell-scripts voor het identificeren van mogelijke laterale beweging, persistentie en ransomwareactiviteit:

- Alerts maken op basis van PsExec-gebruik (PsExec is een andere legitieme beheertool die door aanvallers wordt gebruikt voor de uitvoer van externe opdrachten)

- Het maken van nieuwe accounts monitoren (gemaakte domein- en lokale gebruikers, gebruikers die aan gepriviligeerde groepen zijn toegevoegd, enzovoort)

- Monitoren op het maken van geplande taken

- Kanarie-bestanden maken en monitoren

Kelvin breidt de Cyberdrain-blog regelmatig uit met nieuwe scripts, dus we raden u aan er regelmatig een blik op te werpen.

Tool 5: Autoruns

Gemonitorde tactieken:

- Persistentie: registeritems

Een van de meest voorkomende manieren om persistentie te bereiken is door in het Windows-register kwaadaardige scripts te plaatsen die zijn ontworpen om te worden uitgevoerd als er opnieuw wordt opgestart of als een snelkoppeling of bachbestanden geactiveerd worden.

Microsoft Autoruns is de tool die u kan laten zien welke programma’s geconfigureerd zijn om tijdens opstarten of aanmelden te worden uitgevoerd. In dit artikel (Nederlandstalig) wordt beschreven hoe u dit kunt installeren en gebruiken om verdachte registersleutels te inspecteren en te identificeren. Ook worden er verschillende voorbeelden gegeven van verdachte items waar u alert op zou moeten zijn.

Het gaat erom dat u lagen aan uw beveiliging toevoeging en uzelf meer kansen geeft om te kunnen reageren

Deze vijf tools zullen het risico van ransomware niet wegnemen, maar kunnen u beslist helpen hiaten in uw verdediging te dichten en het aanvallers lastiger te maken door eenvoudige routines te elimineren en ervoor te zorgen dat u geen makkelijk slachtoffer bent.

Onthoud: het is geen kwestie van óf u met een aanval te maken krijgt, maar wanneer. En natuurlijk gaat het er ook om hoeveel pijn het gaat doen wanneer het dan gebeurt. Gebruik van deze tools en andere best practices ter bescherming van uw systemen en uitbreiding van alertingmogelijkheden, kan u helpen onvermijdelijke aanvallen sneller te signaleren en te verstoren, voordat er kans is dat er een echte crisis in gang wordt gezet.

Wilt u uw kennis en mogelijkheden op het gebied van beveiliging dit jaar vergroten? Neem dan deel aan onze tweede jaarlijkse MSP Security Summit — een gratis eendaags virtuee evenement dat op 28 januari plaatsvindt.

Experts van Huntress, TrustedSec, ITProMentor, Datto, Red Canary en Coveware zullen de laatste trends met u delen en praktische aanbevelingen doen die u kunnen helpen aanvallen een stap voor te blijven en uw klanten veilig te houden. Hier vindt u een overzicht van de sprekers en kunt u zich registreren om live te kijken of de herhaling af te spelen.