De trend naar hybride werkomgevingen heeft bedrijven gedwongen om na te denken over hoe ze hun organisaties kunnen beschermen tegen het toegenomen gebruik van “bring your own device” (BYOD) endpoints en andere nieuwe apparaten. Dit is geen kleine uitdaging, zoals MSP’s weten. De opkomst van telewerken is een van de grootste veranderingen in het algehele cyberbeveiligingslandschap die we ooit hebben meegemaakt.

En al deze nieuwe, externe apparaten vormen een uniek risico voor uw klanten. Gemiddeld hebben onontdekte BYOD-eindpunten 71% meer kans om deel uit te maken van een cyberinbreuk. We weten natuurlijk waarom. Als beveiligings- en IT-teams geen volledig inzicht hebben in de apparaten op een netwerk, hebben ze weinig mogelijkheden om de juiste beveiligingsinstellingen en -configuraties in te stellen, updates uit te voeren en kwetsbaarheden in het besturingssysteem en de software te verhelpen.

Niet-ontdekte apparaten vormen een bedreiging waar elke IT-professional zich bewust van moet zijn. In dit artikel bespreken we algemene manieren om onontdekte en onbeheerde apparaten op te sporen, te beveiligen en beleidsregels op te stellen die deze specifieke bedreiging minimaliseren.

Wat zijn de risico’s van onbeheerde endpoints?

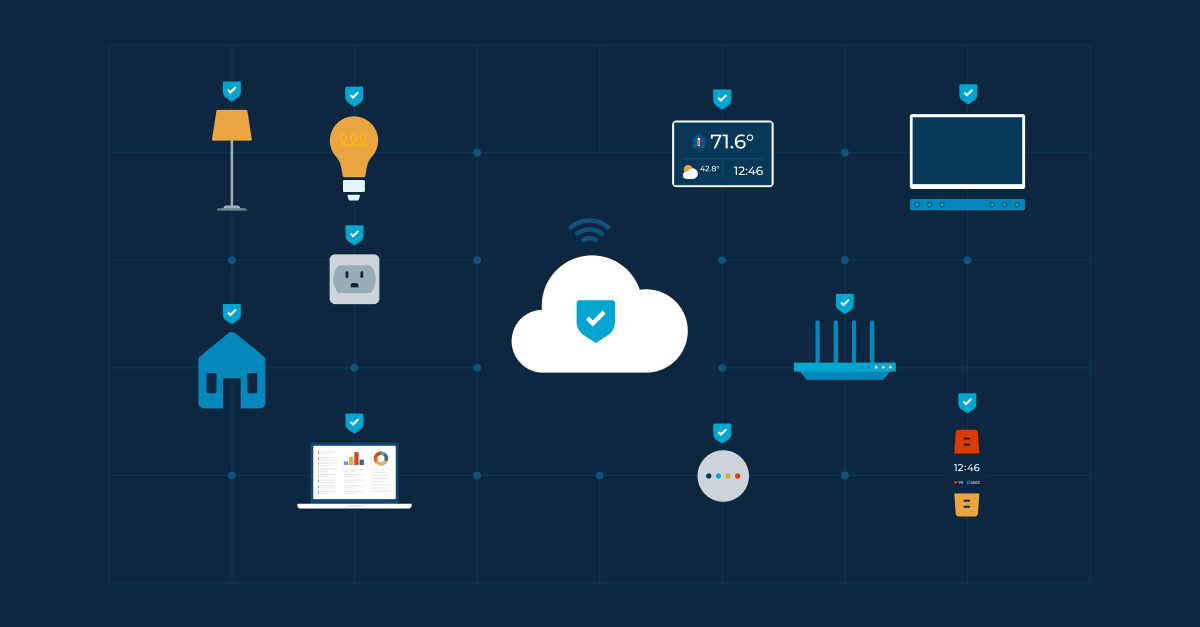

BYOD en externe medewerkers zijn geen nieuw fenomeen. MSP’s beheren ze al jaren omdat bedrijfsnetwerken een constante stroom van nieuwe apparaten toevoegen die buiten de controle van de IT-afdeling vallen. Bewegingen in de richting van mobiliteit en IoT hebben geleid tot veel onbeheersbare endpoints die een duidelijk beveiligingsrisico vormen.

Slimme verlichting, Bluetooth-toetsenborden, smart tv’s, bewakingscamera’s, printers, netwerkswitches en routers zijn allemaal verbonden apparaten die vaak geen ingebouwde beveiliging hebben. Wanneer bedreigingsactoren een netwerk onderzoeken op zwakke plekken, vormen deze apparaten een gemakkelijk te misbruiken blinde vlek.

Wat is een “onbeheerd apparaat”?

Onbeheerde apparaten kunnen worden gedefinieerd als IP-apparaten waarop geen agent of configuratieoplossing is geïnstalleerd en die niet worden beveiligd door een endpoint agent

In dit Forrester-onderzoek gaf 69% van de respondenten aan dat de helft of meer van de apparaten op hun netwerken onbeheerde apparaten of IoT-apparaten waren die buiten hun zichtbaarheid vielen. Bovendien gaf 26% aan dat ze drie keer zoveel onbeheerde apparaten als beheerde apparaten op hun netwerk hadden. Het onderzoek toonde ook aan dat 79% van de beveiligingsprofessionals in ondernemingen zeer tot zeer bezorgd is over de beveiliging van apparaten

Hoe onbeheerde apparaten op het netwerk ontdekken

Er is een reden waarom er zoveel apparaten verloren gaan in deze netwerken: het vinden van onbeheerde apparaten is niet eenvoudig. Een MSP kan Active Directory niet simpelweg vragen om apparaten te tonen die niet worden beheerd. Het is mogelijk om AD-gegevens en netwerkbeheersoftware handmatig te vergelijken, maar dit is een tijdrovende en foutgevoelige methode.

Wat de meeste MSP’s gebruiken (of nodig hebben) is een oplossing die automatisch gegevens kan correleren en ontdubbelen, zodat ze het probleem zo snel mogelijk kunnen oplossen.

Soorten gegevens die nodig zijn bij het zoeken naar onbeheerde apparaten

Bij een typische handmatige zoektocht naar onbeheerde apparaten hebt u de volgende gegevensbronnen nodig:

- Netwerk-/Infrastructuurgegevens: Zicht krijgen op alle apparaten binnen een omgeving door toegang te krijgen tot de netwerkinfrastructuur

- Directory Services: Diensten zoals Active Directory of Azure AD die gebruikers en apparaten verifiëren

- Endpoint Management Oplossingen: Diensten zoals SCCM en Jamf Pro

Microsoft Defender gebruiken om onbeheerde apparaten te ontdekken

Microsoft heeft de mogelijkheid om onbeheerde eindpunten en netwerkapparaten te ontdekken en te beveiligen toegevoegd aan Microsoft Defender for Endpoint. Omdat dit een geïntegreerde functie is, is er geen hardware- of software-implementatie nodig binnen compatibele IT-omgevingen.

Zodra netwerkapparaten met deze methode zijn ontdekt, ontvangen IT-beheerders de nieuwste beveiligingsaanbevelingen en kwetsbaarheden op deze apparaten. Ontdekte endpoints kunnen worden onboarded naar Microsoft Defender for Endpoints.

Inheemse Microsoft-oplossingen hebben duidelijke beperkingen. De meeste MSP’s hebben een oplossing nodig die OS/technologie agnostisch is en elk apparaat binnen elke omgeving kan ontdekken.

NinjaOne gebruiken om onbeheerde eindpunten te ontdekken

NinjaOne maakt het eenvoudig om ervoor te zorgen dat alle eindpunten volledig worden beheerd door middel van geautomatiseerde detectie en implementatie van middelen met behulp van Microsoft Active Directory. Periodieke scans kunnen worden gepland om onbeheerde apparaten te identificeren en naadloos een management agent in te zetten op het apparaat. SNMP-apparaten zijn ook gemakkelijk te detecteren door de ingebouwde netwerkbewakingssonde.

Alle bedrijfsmiddelen kunnen automatisch worden gegroepeerd en doorzocht op verzamelde gegevenspunten, waardoor het ongelooflijk snel en eenvoudig is om een bedrijfsmiddel te vinden en te beheren. Met flexibele aangepaste velden kunt u bijna alle gegevens over een eindpunt verzamelen voor apparaatclassificatie en -beheer.

Hoe onbeheerde eindpunten buiten het netwerk te houden

In een perfecte wereld zou het vinden en beheren van ongeautoriseerde apparaten niet nodig moeten zijn. U weet maar al te goed dat in echte operationele netwerken altijd nieuwe apparaten hun weg vinden naar het netwerk. MSP’s en hun klanten kunnen stappen ondernemen om het aantal onbevoegde en onbeheerde apparaten op het netwerk te verminderen en om uit te zoeken wie verantwoordelijk is voor deze apparaten.

Volgens de CISA FAQ over toegangsbeheer kunnen de volgende acties ondernomen worden om het aantal onbevoegde en onbeheerde apparaten dat op het netwerk verschijnt te verminderen:

- Policy kan vereisen dat beheerders nieuwe apparaten in de gewenste inventarisatiestatus plaatsen voordat ze worden toegevoegd. Vaak sluiten systeembeheerders nieuwe apparaten aan, om ze vervolgens te patchen en configureren op het productienetwerk. Dit biedt de mogelijkheid om de apparaten te compromitteren. Daarnaast worden de apparaten vaak toegevoegd aan het netwerk voordat ze worden opgenomen in Active Directory (of welke andere gegevensbron voor de gewenste status dan ook in gebruik is). Beheerders zover krijgen dat ze de gewenste status up-to-date houden (bewerkt voordat de machine verschijnt) zal het aantal risicovolle Hardware Asset Management condities verminderen.

- Logging kan bijhouden wanneer onbevoegde en onbeheerde apparaten verbonden zijn met het netwerk, waarmee ze verbonden zijn en wie erop heeft ingelogd. Al deze gegevens kunnen helpen onderzoeken wie de apparaten heeft aangesloten. Als de persoon eenmaal gevonden is, kan door hem te laten weten wat er verwacht wordt, het ontstaan van deze risicovolle omstandigheden voorkomen worden.

- Werknemers moeten worden opgeleid. Er moeten consequenties zijn voor personen die vaak ongeautoriseerde apparaten aansluiten en dit doen na een waarschuwing. Hoewel dergelijke acties niet alle onbevoegde en onbeheerde apparaten zullen elimineren, kunnen deze acties de incidentie ervan verlagen, wat een positieve stap is.

Uitdagingen rond onbeheerde apparaten

Hoewel onbeheerde apparaten inherente beveiligingsrisico’s met zich meebrengen, zijn er verschillende factoren die van invloed kunnen zijn op de mate van gevaar die ze vormen. IT-leveranciers en organisaties moeten zich bewust zijn van deze uitdagingen en bedreigingen:

Het niet uitvoeren van risicobeoordelingen

Net als bij de rest van het netwerk is het van vitaal belang om risicobeoordelingen uit te voeren op onbeheerde apparaten. Zijn er bekende kwetsbaarheden of configuratieproblemen? Dit kan lastig zijn als u geen agent op het apparaat kunt zetten, dus een flexibele (en technologischagnostische) apparaatzoektool en agent kunnen erg nuttig zijn.

In aanleg riskante apparaten

Bepaalde apparaten hebben ernstige problemen waartegen het moeilijk is om u te beschermen.

Peer-to-peer is moeilijk te beveiligen en onderzoek heeft aangetoond dat zulke apparaten zelfs door een firewall op afstand bereikbaar kunnen zijn via het internet omdat ze geconfigureerd zijn om continu manieren te vinden om verbinding te maken met een wereldwijd gedeeld netwerk.

Het is belangrijk om IoT-hulpmiddelen en -hardware te beoordelen om potentiële risico’s bloot te leggen en P2P-exploits te vermijden. U moet ook het firmware-updatebeleid van het apparaat onderzoeken en deze apparaten up-to-date houden (zoals altijd).

Standaardconfiguraties/misconfiguratie

Configuratieproblemen hebben tot veel datalekken geleid. Bekende standaardconfiguraties kunnen cybercriminelen de sleutels tot uw netwerk geven. Eenvoudige stappen zoals het wijzigen of verwijderen van de standaard beheerderslogin voor uw beveiligingscamera’s kunnen al veel doen. Wachtwoorden en referenties moeten zorgvuldig worden beheerd en kijk uit voor ongedocumenteerde backdoor accounts.

Verkeerde configuratie is een ander groot probleem. Naast fouten met toegangscontrole laten gebruikers vaak onnodige functies ingeschakeld, zoals UPnP (universal plug-and-play), of openen ze per ongeluk poorten die als toegangspoort voor aanvallers kunnen dienen.

Gebrek aan netwerksegmentatie

Een firewall plaatsen tussen elk apparaat en het internet kan voorkomen dat hackers het netwerk kunnen omzeilen. IT-professionals moeten netwerksegmentatie implementeren door onbeheerde apparaten op hun eigen netwerksegmenten te sorteren, gescheiden van uw bedrijfsapparaten en het gastnetwerk. Dit voorkomt dat bedreigers een onbeheerd apparaat gebruiken als toegangspunt en het vervolgens gebruiken om gegevens te exfiltreren of malware te installeren. Er zijn manieren om segmentatie te omzeilen, zelfs als u alle best practices voor netwerksegmentatie volgt, maar deze maatregel is nog steeds de moeite waard.

Slecht asset management

Elke lijst met best practices op het gebied van cyberbeveiliging, inclusief het Cybersecurity Framework van NIST, vertelt u dat het identificeren van alle apparaten in uw netwerk essentieel is voor de beveiliging. Het is niet genoeg om alleen uw netwerk te scannen op fysiek verbonden apparaten; apparaten die verbinding maken via Wi-Fi en Bluetooth moeten ook worden beheerd.

Gebrek aan continue monitoring

De meeste onbeheerde apparaten zijn moeilijker te scannen dan traditionele computers die op een netwerk zijn aangesloten, dus is het des te belangrijker om hun gebruik/gedrag in de gaten te houden en op zoek te gaan naar verdachte zaken. Logboekverzameling, machine learning en SIEM/SOCspelen om deze belangrijke reden allemaal een rol in de moderne cyberbeveiligingsstapel.

Samenwerken met NinjaOne

Volledige zichtbaarheid is essentieel voor effectief beheer. NinjaOne is er om MSP’s te helpen hun bedrijf efficiënt en veilig te beheren. Duizenden gebruikers vertrouwen op ons geavanceerde RMM-platform om te navigeren door de complexiteit van modern IT-beheer.

Nog geen Ninja-partner? We willen je nog steeds helpen je managed services-operatie te stroomlijnen! Bezoek onze blog voor MSP-hulpbronnen en nuttige gidsen, meld u aan voor Bento om belangrijke richtlijnen in uw inbox te ontvangen en woon onze Live Chats bij voor één-op-één gesprekken met kanaalexperts.

Als u klaar bent om een NinjaOne-partner te worden, plan dan een demo of start uw 14-daagse trial om te zien waarom al meer dan 10.000 klanten Ninja hebben gekozen als hun partner voor veilig remote management.