Cyberbeveiliging staat niet alleen bovenaan de gesprekslijst binnen het IT-kanaal. Bedrijven en overheden over de hele wereld hebben hun ogen gericht op de toenemende cyberdreigingen.

Velen hebben in de praktijk geleerd dat kleine bedrijven vaak het doelwit zijn van cyberaanvallen. Het idee van “gericht een slachtoffer zoeken” is ter discussie komen te staan, en steeds meer mensen beseffen dat wijdverspreide, willekeurige aanvallen de status quo zijn. Als gevolg daarvan zijn kleine en middelgrote bedrijven kwetsbaarder voor dergelijke benaderingen, aangezien zij doorgaans niet over het bewustzijn, het interne IT-personeel en de cyberpositie beschikken om er weerstand aan te bieden.

Dit is slechts een van de vele realisaties die het afgelopen jaar in de cyberbeveiligingssector naar boven zijn gekomen. Veel nieuwe trends zijn in opmars, net als nieuwe bedreigingen. MSP’s bevinden zich in een positie waarin zij zich moeten aanpassen of aanzienlijke schade aan hun bedrijf kunnen oplopen. In het volgende artikel hebben we een aantal andere belangrijke cyberbeveiligingstrends voor 2024 op een rijtje gezet.

In dit artikel wordt het volgende besproken:

- Hoeveel bedrijven zijn nog kwetsbaar voor cyberaanvallen?

- Wat zijn de belangrijkste cyberdreigingen?

- Antivirus komt op de achtergrond ten opzichte van endpointbeveiliging

- De status van ransomware

- Wat MSP’s kunnen doen aan de cyberbeveiliging van mkb’s

De overgrote meerderheid van de bedrijven is nog steeds kwetsbaar voor aanvallen

Hackers kunnen minstens 93 procent van de bedrijfsnetwerken binnendringen.

Volgens recent onderzoek van betanews kunnen cybercriminelen op betrouwbare wijze 93 procent van de netwerken van organisaties binnendringen.

Positive Technologies voerde een reeks pentests uit in verschillende grote sectoren, waaronder financiën, brandstof en energie, overheidsinstanties, industriële bedrijven en zelfs IT-bedrijven. Ze toonden aan dat in 93 procent van de testgevallen een aanvaller de netwerkverdediging van een organisatie kon doorbreken en toegang kon krijgen tot het lokale netwerk.

Uit een studie van CISCO blijkt dat 40% van de kleine en middelgrote bedrijven die met een cyberaanval te maken kregen, ten minste acht uur downtime ondervonden. Downtime is goed voor een groot deel van de totale financiële schade van een beveiligingsinbreuk. (Bron)

Daar komt nog bij dat steeds meer aanvallen gericht zijn op kleine en middelgrote bedrijven. Terwijl 43% van de cyberaanvallen op kleine bedrijven is gericht, wordt slechts 14% geacht voorbereid, bewust en in staat te zijn om hun netwerken en gegevens te verdedigen. (Cost of Cybercrime Study van Accenture, Studie over kosten van cybercriminaliteit)

Bovendien werd het volgende aangegeven in het Cybersecurity Magazine (Bron):

- 30% van de kleine bedrijven beschouwt phishing als hun grootste cyberdreiging

- 83% van de kleine en middelgrote bedrijven is niet voorbereid op het herstel van de financiële schade door een cyberaanval

- 91% van de kleine bedrijven heeft geen aansprakelijkheidsverzekering voor cyberaanvallen afgesloten, ondanks het feit dat zij zich bewust zijn van het risico en de waarschijnlijkheid dat zij niet zouden kunnen herstellen van een aanval

- Slechts 14% van de kleine bedrijven beschouwt zijn cyberbeveiligingsbeleid als zeer doeltreffend

Waarom aarzelen bedrijven nog steeds om een robuustere aanpak van beveiliging te omarmen? Hoewel statistieken over cyberbeveiliging goed zijn om inzicht te krijgen in de aard van de bedreigingsomgeving, werken ze niet altijd goed als middel om percepties te veranderen. Daarom hebben velen in de gemeenschap van cyberbeveiliging en kanalen gepleit voor een verandering in de houding ten aanzien van de invoering van cyberbeveiliging.

De belangrijkste cyberbedreigingen in 2024

Mensen worden nog steeds uitgebuit als de “zwakste schakel” in een cyberbeveiligingsplan.

E-mail phishing, spear phishing en social engineering blijven de meest gebruikelijke en betrouwbare middelen om illegale toegang te krijgen tot een netwerk. Alleen al in 2021 belandden meer dan 12 miljoen phishing- en social engineering-e-mails in de mailboxen van meer dan 17.000 Amerikaanse organisaties. Bovendien was bij 85% van de inbreuken een menselijke insider betrokken en bij 61% van de inbreuken was er sprake van zwakke wachtwoorden of gecompromitteerde inloggegevens.

Social engineering en phishing zijn de meest gebruikte methoden. Zelfs wanneer de juiste software, hardware en patches zijn geïnstalleerd, vormt het menselijke element nog steeds een zwak punt voor toegang. Zoals we allemaal weten, werd deze aanvalsdrijfveer alleen maar levensvatbaarder na de pandemie, toen veel bedrijven overschakelden op modaliteiten voor werken op afstand en zich door het digitale transformatieproces haastten om te kunnen overleven. Talrijke studies hebben aangetoond dat het cyberrisico toeneemt naarmate er meer op afstand wordt gewerkt.

Bovendien bleek het volgende uit deze rapporten:

- 70% van de kantoormedewerkers gebruikt werkapparatuur voor persoonlijke taken

- 37% van de kantoormedewerkers gebruikt zijn of haar persoonlijke computer voor toegang tot werktoepassingen

- 57% van de gegevensinbreuken had voorkomen kunnen worden als er een beschikbare patch geïnstalleerd was

Toegangsbeheer tot inloggegevens en beheerdersgegevens

Er zijn veel meer inbreuken gelinkt aan de compromittering van accounts en de slechte controle van toegangsrechten dan aan virussen.

Een algemene tendens in het moderne cyberbeveiligingsverhaal is een algemene verschuiving weg van het belang van antivirusprogramma’s en firewall naar een grotere nadruk op endpointbeveiliging. Ondanks deze verschuiving beschikt één op de vijf kleine bedrijven niet over endpointbeveiliging. Dit zou te wijten kunnen zijn aan het feit dat meer dan de helft van de kleine bedrijven in de VS geen enkele vorm van interne IT-ondersteuning heeft, laat staan expertise op het gebied van cyberbeveiliging.

Dit betekent dat de verantwoordelijkheid voor de endpointbeveiliging van het mkb in de meeste gevallen bij de MSP’s ligt. Managed Service Providers moeten kleine bedrijven bewust maken van de noodzaak van een goed wachtwoordbeheer, controle op toegangsrechten en andere beveiligingsmaatregelen voor endpoints, zoals gegevensversleuteling. MSP’s zouden op zijn minst actief het least privilege-principe moeten omarmen als het gaat om het beheer van beheerdersaccounts in de netwerken van hun klanten.

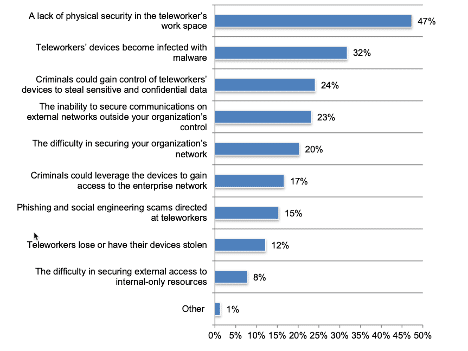

Ongeveer 58% van de organisaties wereldwijd maakt gebruik van telewerken of thuiswerken en dat aantal stijgt gestaag. Bedrijven zijn zich ervan bewust dat op afstand werken een aantal beveiligingsproblemen met zich meebrengt, en dit Ponemon-onderzoek laat zien hoe zij hun zorgen rangschikken:

Ransomware vormt nog steeds een bedreiging

Ransomware is nog steeds de favoriete keuze van hackers omdat het zo eenvoudig en doeltreffend is.

- Schade door ransomware en betalingen van losgeld liepen wereldwijd op tot meer dan 20 miljard dollar in 2021. Dit cijfer zal naar verwachting tegen 2031 stijgen tot meer dan 265 miljard dollar. (Bron)

- 37% van alle bedrijven en organisaties werd vorig jaar getroffen door ransomware. Ook dit cijfer zal naar verwachting elk jaar verder stijgen. (Bron)

- Herstellen van een ransomware-aanval brengt hoge kosten met zich mee. Grotere bedrijven verloren in 2021 gemiddeld 1,85 miljoen dollar. (Bron)

- Uit onderzoek bij gekende slachtoffers van ransomware blijkt dat hoewel 32% het losgeld betaalt, zij gemiddeld slechts 65% van hun gegevens terugkrijgen. (Bron)

- Slechts 57% van de ransomware-aanvallen werd met succes hersteld door back-ups. (Bron)

Malware nam in 2020 met 358% toe en ransomware met 435%. (Bron)

In 2021 werden er 18.376 CVE’s uitgegeven

Vorig jaar werden er elke dag meer dan 50 algemene kwetsbaarheden en blootstellingen (Vulnerabilities and Exposures – CVE’s) geregistreerd.

De kwetsbaarheden zullen naar verwachting blijven toenemen naar aanleiding van het tempo en de omvang van de invoering van technologie. Cyberaanvallen worden tegenwoordig beschouwd als een inherent risico. Deze trend creëert echter een groeiende berg beveiligingsschulden waar MSP’s en beveiligingsprofessionals moeite mee hebben. Als cyberbeveiligingsteams de kwetsbaarheden van vorig jaar ongemoeid laten, dan neemt het aantal van dit jaar alleen maar verder toe en wordt het aanzienlijk moeilijker te verhelpen.

Uit een rapport van Redscan Labs blijkt bovendien het volgende:

- 90% van alle CVE’s die in 2021 aan het licht kwamen, werden uitgevoerd door aanvallers met minimale technische vaardigheden

- 55% van de CVE’s vereisten in 2021 geen rechten om uit te buiten

- 61% van het totaal aantal CVE’s vereisten in 2021 geen gebruikersinteractie (zoals links, downloads, installaties of gecompromitteerde inloggegevens)

- 54% van de kwetsbaarheden van 2021 hadden een “hoge” beschikbaarheid. Dit betekent dat ze gemakkelijk toegankelijk waren en gemakkelijk door aanvallers konden worden misbruikt

Cloudaanvallen in opmars

Organisaties van eender welke omvang kunnen te maken krijgen met een aanval die gericht is op hun cloudgegevens.

Trends die te maken hebben met de cloud hebben natuurlijk geleid tot een trend in cyberaanvallen gericht op de cloud. Sinds 2020 heeft 79% van de bedrijven met gegevens in de cloud te maken gehad met ten minste één inbreuk in de cloud. Dat is niet weinig, aangezien uit rapporten blijkt dat 92% van de organisaties momenteel ten minste een deel van hun gegevens of IT-omgeving in de cloud hosten.

Dit is weer een probleem dat kan worden teruggeleid naar de COVID-19-pandemie. De onverwachte snelheid waarmee veel organisaties cloudtechnologieën hebben ingevoerd, heeft geleid tot vele unieke kwetsbaarheden.

Verschillende studies over deze groeiende dreiging hebben het volgende aangetoond:

- 46% van de organisaties gebruikt cloudgebaseerde toepassingen die speciaal voor de cloud zijn gebouwd; 54% verplaatste toepassingen vanuit een omgeving op locatie (Bron)

- 47% van de ondervraagde bedrijven constateerde dat gebruikers onnodig veel toegangsrechten hadden en 25% ondervond problemen met niet-geautoriseerde gebruikers(Bron)

- De grootste zorgen op het gebied van cloudbeveiliging betreffen gegevensverlies en -lekken (69%), privacy van gegevens (66%) en het per ongeluk blootstellen van inloggegevens (44%)

- De grootste cloudbedreigingen zijn verkeerde configuratie (menselijke fouten), ongeoorloofde toegang, slecht beveiligde interfaces en het kapen van accounts

- De uitgaven van eindgebruikers aan openbare clouddiensten zullen naar verwachting stijgen tot 362,3 miljard dollar wereldwijd in 2022 (Bron)

Aanvallen op de digitale toeleveringsketen worden gezien als zeer groot risico

Naarmate kwetsbaarheden zoals Log4j zich in de toeleveringsketen verspreiden, worden er nog meer bedreigingen verwacht.

Zelfs nu de aanvalsgebieden van organisaties steeds groter worden, worden risico’s voor derden steeds belangrijker. Gartner voorspelt dat tegen 2025 45% van de organisaties wereldwijd te maken zal hebben gehad met aanvallen op de software van hun toeleveringsketen. Dat is een stijging van 300% ten opzichte van 2021.

Door recente bedreigingen die op de voorgrond zijn getreden, zijn MSP’s maar al te bekend met aanvallen op de toeleveringsketen. De druk op de digitale toeleveringsketen vereist een meer risicogerichte scheiding tussen leveranciers en partners, strengere veiligheidscontroles en best practices, en een verschuiving naar een ontwikkeling en distributie die meer gericht zijn op veiligheid. Toch wordt algemeen aangenomen dat IT-providers en hun leveranciers het moeilijk zullen krijgen om de komende regelgeving, die het gevolg is van dit toenemend risico, voor te blijven.

Bespaar geen kosten op risicobeperking.

Deze statistieken kunnen ontmoedigend lijken en vele kleine ondernemingen voelen zich waarschijnlijk hulpeloos bij het zien van deze cijfers. Geavanceerde cyberbeveiligingstools en gekwalificeerde deskundigen zijn immers niet goedkoop en soms moeilijk te rechtvaardigen, zelfs als een mkb weet dat een cyberaanval het einde van zijn bedrijf zou kunnen betekenen. Dus, waar komt deze ongelijkheid vandaan tussen de kosten van het gevaar en de risicobeperking van MSP’s?

Gelukkig bevinden MSSP’s en MSP’s zich hierdoor in een goede positie bij bedrijven die beseffen dat ze beveiligingsoplossingen nodig hebben, maar zich geen interne beveiligingsprofessionals kunnen veroorloven. In plaats daarvan is het aan de IT-provider om de eindgebruikers te overtuigen van het belang van een sterke beveiliging.

NinjaOne – De RMM die uw klanten veilig helpt te houden

- Controle en zichtbaarheid

- Toegang op basis van rollen

- Schijfversleuteling

- Beheerde antivirusprogramma’s

- Wachtwoordbeheer

- Apparaatgoedkeuring

Klik hier voor meer informatie over het gebruik van de ingebouwde tools van NinjaOne om de beveiliging van endpoints te verbeteren.