När du väljer att arbeta med en annan organisation måste du, för ditt ryktes och din säkerhets skull, noggrant granska varje organisation innan du fattar det slutgiltiga beslutet. Att välja en leverantör att göra affärer med är beroende av att leverantören rankas högt i en riskbedömning, vilket sker när leverantören tillämpar robust säkerhet, säkerställer efterlevnad av lokala bestämmelser och implementerar effektiva policyer och rutiner för att säkerställa en smidig daglig verksamhet. När en leverantör har alla dessa egenskaper och får höga poäng i en riskbedömning är det mer sannolikt att ditt eget företags säkerhet och verksamhet skyddas mot angrepp eller katastrofer. Om leverantören inte har dessa egenskaper kan samarbetet snabbt bli ett problem för organisationen, så det är viktigt att göra en noggrann bedömning av alla potentiella leverantörer innan man ingår några avtal.

Vad är en riskbedömning av leverantörer (VRA)?

I en riskbedömning av leverantörer tar organisationer noga hänsyn till säkerhetsrutiner, sekretesspolicy, supporttillgänglighet och andra faktorer innan de bestämmer sig för att arbeta med en viss leverantör. Sedan prioriterar organisationen dessa faktorer och avgör vilka som är viktigast för dem. Datasäkerhet är till exempel ofta en viktig fråga på grund av risken för och konsekvenserna av en läcka. Om du ska anförtro någon annan dina uppgifter bör du kunna lita på att de hanterar dem på rätt sätt och vidtar nödvändiga åtgärder för att minska riskerna. När en organisation vet vilka värderingar som är viktigast att dela med en leverantör kan de betygsätta de leverantörer som de överväger för att fatta ett slutgiltigt beslut. Med hjälp av lösningar för leverantörspoängsättning kan organisationer jämföra poängen för leverantörer som de överväger att arbeta med för att avgöra hur de står sig mot varandra.

Varför är riskbedömning av leverantörer viktigt?

Även om det kan vara frestande att välja den leverantör som erbjuder de lägsta kostnaderna eller flest produkter eller tjänster, är det viktigt att göra riskbedömningar av alla potentiella leverantörer och välja den som bäst överensstämmer med era prioriteringar. Eftersom de leverantörer som ni arbetar med kommer att ha tillgång till kunddata är integritet och säkerhet oerhört viktiga prioriteringar och värderingar att dela. Att tillhandahålla IT-tjänster och support kräver att dina kunder litar på dig, och din relation med dem är mycket viktig för din fortsatta framgång. Om din riskbedömning visar att en leverantör inte på ett tillfredsställande sätt tar hänsyn till och skyddar mot kritiska risker ska du undvika att inleda en relation med den leverantören. Alla incidenter eller katastrofer som orsakas av deras slarv eller försummelse kommer att återspeglas på dig till dina kunder. Detta kan skada ditt rykte och störa normala affärsfunktioner, särskilt om leverantören är avgörande för din dagliga verksamhet.

Olika typer av leverantörsrelaterade risker

För effektiv prioritering och riskbedömning är det bra att dela upp de olika typerna av leverantörsrelaterade risker som kan påverka ditt företag.

- Operativa risker: Ta hänsyn till potentiella leverantörers affärsstruktur och om deras team verkar kommunicera väl. Funktionella och effektiva processer är även viktiga. Om dessa saknas tyder det på att säljaren inte är en särskilt stark eller sund organisation, vilket gör att den löper större risk för incidenter eller katastrofer över tid. För din organisation innebär det att vissa leverantörer medför risker som kan störa den dagliga verksamheten.

- Ryktesrisker: Varje gång du har ett nära samarbete med en extern leverantör kan deras beslut och åtgärder påverka din organisation. Dåliga säkerhetsrutiner som leder till att leverantören drabbas av incidenter eller katastrofer kanske inte är ditt fel, men ditt rykte hos kunderna kommer att vara i fara.

- Risker för bristande efterlevnad: När du arbetar med en leverantör kommer ni sannolikt att utbyta kunddata. I takt med att dataskyddsbestämmelserna blir allt strängare, särskilt i Europa och USA, måste du vara noga med att följa dem för att undvika höga böter. Men att dela data med leverantörer innebär även att du måste känna till deras datasäkerhetsrutiner för att se till att alla dina kunduppgifter hålls säkra och konfidentiella.

- Cybersäkerhetsrisker: På grund av informationsflödet mellan dig och dina leverantörer ökar risken för cybersäkerhetsproblem. Fler åtkomstpunkter eller fler personer som har tillgång till era databaser, servrar eller nätverk innebär fler sårbarheter och potentiella attackvektorer. När du utvärderar dina leverantörer bör du därför kontrollera att de följer bästa praxis för autentiseringsuppgifter och behörigheter för åtkomst till data.

- Finansiella risker: När du arbetar med en leverantör kan olika scenarier uppstå som kan leda till att ditt företag förlorar pengar. Oavsett om en missnöjd kund stämmer företaget, om säljaren bryter mot lagar eller om ryktet skadas kan dessa risker leda till ekonomiska problem.

Steg i en riskbedömningsprocess för leverantörer

När ni börjar leta efter leverantörer är det bra att ha en förutbestämd process för riskbedömning. Här följer några viktiga steg:

- Börja riskbedömningsprocessen med att identifiera och klassificera potentiella risknivåer. Till exempel är ett företag som tillhandahåller datorer och annan hårdvara en mycket lägre risk än ett företag som är värd för dina säkerhetskopior i molnet eller din webbplats.

- Samla in information och dokumentation som hjälper dig att förstå leverantörens interna policyer och rutiner. Detta är särskilt viktigt om leverantören kommer att hantera konfidentiell information eller kunddata.

- Utvärdera leverantörsrisker baserat på fördefinierade kriterier. Du bör känna till dina värderingar och prioriteringar innan du börjar leta efter leverantörer. Undvik att göra undantag från dessa kriterier.

- Tilldela riskpoäng baserat på typen av risk, den funktion som leverantören ska fylla och era kriterier. När du har fått poäng för alla dina alternativ ska du eliminera de leverantörer som inte uppfyller dina kriterier och fortsätta att överväga dem som fick tillräckliga poäng för vidare utvärdering.

Checklista för hantering av leverantörsrisker

När du fortsätter din utvärdering, se till att du tittar på dataskyddsåtgärder och efterlevnadsprotokoll. Granska rutiner för lagring av data och företagets incidenthistorik och återställningshistorik. Slutligen bör du utvärdera leverantörens kontinuitetsplaner och finansiella stabilitet för att säkerställa att ni får ett långt och fördelaktigt partnerskap. När du har valt en leverantör bör du fortsätta att övervaka och utvärdera. Riskhanteringen upphör inte när leverantören börjar arbeta med er organisation, utan den fortsätter under hela samarbetets livslängd. Den löpande riskhanteringen omfattar:

- Policyer och förfaranden: Att upprätta policyer och rutiner för hantering av leverantörsrisker som tillämpas rutinmässigt är viktigt för fortsatt riskbegränsning och minskad sannolikhet för katastrofer eller säkerhetsincidenter.

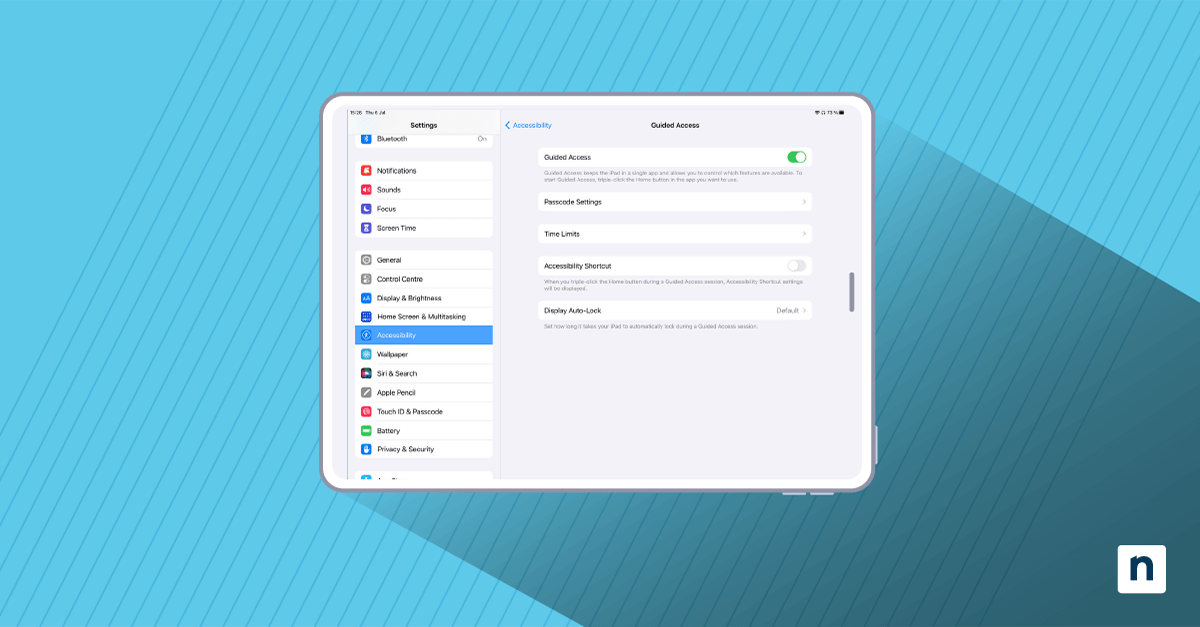

- Övervakning: Regelbunden övervakning av leverantörernas prestanda hjälper er att se till att de fortsätter att följa policyer och rutiner, särskilt när det gäller känslig information och integrerad affärsverksamhet.

- Skydd av information: Genom att införa IP-restriktioner för leverantörer och skyddsåtgärder för immateriella rättigheter kan organisationen skyddas mot cyberattacker och överträdelser.

Leverantörsbedömning och fjärrhantering

Genom att följa de steg som beskrivs i checklistan för hantering av leverantörsrisker och noggrant väga varje potentiell leverantörs risker, kan du minimera risken för att drabbas av en säkerhetsincident eller att betala för överträdelser av efterlevnaden. En effektiv hantering av leverantörsrisker hjälper er även att proaktivt skydda er säkerhet, ert rykte och er katastrofåterställning. För IT-partners och IT-specialister är ett effektivt sätt att hantera leverantörer att fastställa hur deras erbjudanden kan integreras med er RMM-lösning (Remote Monitoring and Management. RMM möjliggör bland annat noggrann tillgångshantering, automatiserad nätverks- och enhetsövervakning, effektiv distribution och uppdatering av programvara samt fjärrsupport. Vissa RMM-lösningar har specifika lösningar för leverantörshantering, och andra låter dig skapa och distribuera en plan för leverantörshantering via deras plattformar. I slutändan är dock den viktigaste delen av leverantörshanteringen om du kan se till att deras planer för säkerhet, efterlevnad, kontinuitet och katastrofåterställning är kompatibla med dina egna. För att få bästa möjliga relation med dina leverantörer och för att upprätthålla högsta möjliga säkerhet för din organisation måste ni ha liknande synsätt och lösningar på risker. Utan denna kompatibilitet kan din leverantör snabbt bli en belastning.