Unified endpoint management (UEM) är en programvara som övervakar, hanterar och säkrar stationära datorer, bärbara datorer och mobila enheter i en enda kontrollpanel. Det är en heltäckande lösning för den moderna arbetskraften som integrerar Mobile Device Management (MDM) och Enterprise Mobility Management (EMM) i en centraliserad instrumentpanel.

De mest uppenbara fördelarna är operativ effektivitet och förbättrad datastyrning. Eftersom IT-teamet har fullständig insyn i hela maskinparken (inklusive smartphones och surfplattor) får de en bättre förståelse för sin IT-organisation och kan nu proaktivt och i förebyggande syfte skapa policyer för att minska säkerhetsproblem.

Fördelarna med UEM är så stora att experter förutspår att marknaden kommer att uppvisa en CAGR på över 18,6% mellan 2024 och 2032(Global Market Insights) och värderas till 23,6 miljarder USD år 2033(Custom Market Insights).

UEM:s historia

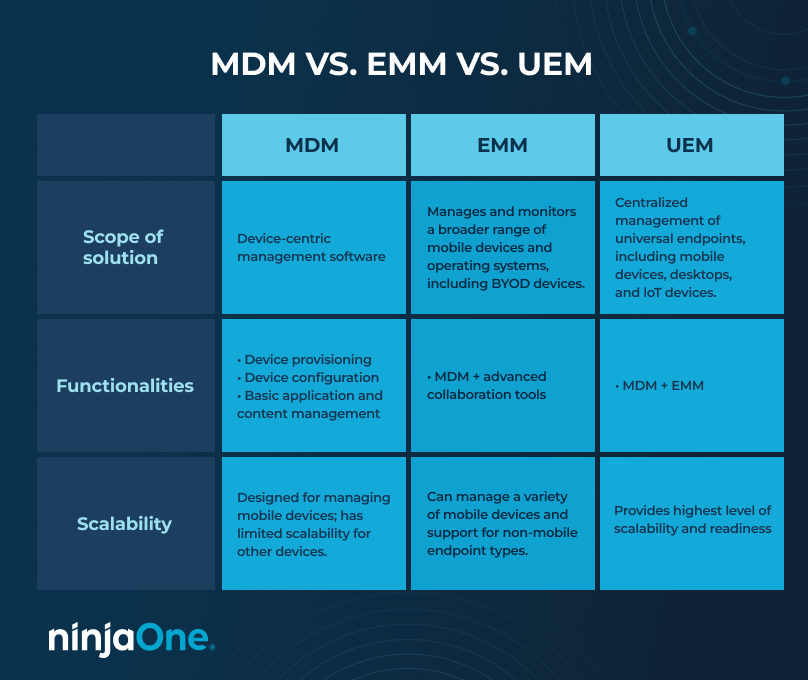

UEM, som ibland kallas ”complete endpoint manager” eller ”comprehensive endpoint manager”, utvecklades ur MDM-verktyg som gjorde det möjligt för IT-administratörer att övervaka och hantera företagets mobila flottor. MDM gjorde det möjligt för dem att utföra en mängd olika åtgärder på smartphones och surfplattor, oavsett om det handlade om att förse dem med ny programvara eller installera företagsappar.

Men företagsledare insåg snabbt att trots kraften och de otaliga skälen till att de behöver MDM, kunde det inte på ett adekvat sätt tillgodose den moderna arbetsplatsen, som ofta består av både mobila enheter och traditionella endpoint-enheter.

Experttips: Är du intresserad av att lära dig de bästa MDM-lösningarna 2024? Kolla in vår grundliga IT-guide här.

Hantering av mobila applikationer (MAM)

När allt fler företag började införa BYOD-policyer ( bring your own devices ) började medarbetarna oroa sig för att deras personliga telefoner och data skulle vara lättåtkomliga för IT-avdelningen. I stället för att köpa en ny enhet enbart för arbetet föddes en ny lösning, MAM.

Hantering av mobila applikationer gör det möjligt för anställda att använda sina personliga mobila enheter i arbetet samtidigt som deras känsliga data skyddas. Med MAM kan IT-personal övervaka och hantera företagsappar och data i dem utan att se några personuppgifter.

Experttips: Vi skrev en mer djupgående jämförelseguide mellan MDM och MAM här.

Mobilitetshantering för företag (EMM)

MAM-lösningarna blev dock överväldigade av den radikala tillväxten av nya appar för iOS- och Android-enheter. Verktyg för Enterprise Mobile Management utvecklades sedan för att säkra företagsdata på medarbetarnas mobila enheter och samtidigt tillhandahålla ett brett utbud av IT-system för att möta företagens ständigt föränderliga behov. Detta inkluderade övervakning, hantering och säkring av alla enheter i ett IT-nätverk.

Experttips: NinjaOne erbjuder en strömlinjeformad, intuitiv EMM-lösning för att säkerställa att känsliga data förblir skyddade – alltid.

Komplett endpoint-hanterare

UEM-mjukvara uppstod för att hantera eventuella begränsningar i EMM, till exempel för att möjliggöra hantering av slutanvändarenheter på plats. Den kombinerade funktionerna i EMM med andra välbehövliga funktioner så att IT-administratörer kunde hantera lokala slutanvändarenheter och BYOD. UEM-verktyg har även skapats för att integreras med många endpoint-säkerhetsverktyg och applikationer för att hjälpa företag att bli mer effektiva.

Experttips: Det finns ingen ”bättre” lösning bland MDM, EMM och UEM. Välj alltid den plattform som bäst passar dina behov och din IT-budget.

Det växande behovet av heltäckande endpoint-hantering

UEM är utan tvekan framtiden för hybridarbete. Vi såg hur distans- och hybridarbete ökade dramatiskt under 2020, men nu förutspår experter att allt fler företag kommer att arbeta med hybridlösningar under de kommande åren.

En ny undersökning från Gallup visar att nio av tio anställda som kan arbeta på distans föredrar någon form av flexibilitet, och sex av tio föredrar hybridarbete. Det är därför inte konstigt att Zippias forskning om distansarbete visar att 36,2 miljoner amerikanska anställda kommer att arbeta på distans år 2025.

I takt med att fjärrstyrda och hybrida arbetsgrupper blir alltmer populära behöver organisationer ett effektivt sätt att övervaka, hantera och säkra alla de endpoints som teammedlemmarna använder. Det är här som enhetlig endpoint-hantering kommer in i bilden. Med en UEM-lösning kan organisationer enkelt hantera och skydda sina endpoints från en enda konsol.

Experttips: När du ska välja rätt UEM-verktyg för ditt företag bör du läsa den här komplett guide till strategin för enhetlig endpoint-hantering.

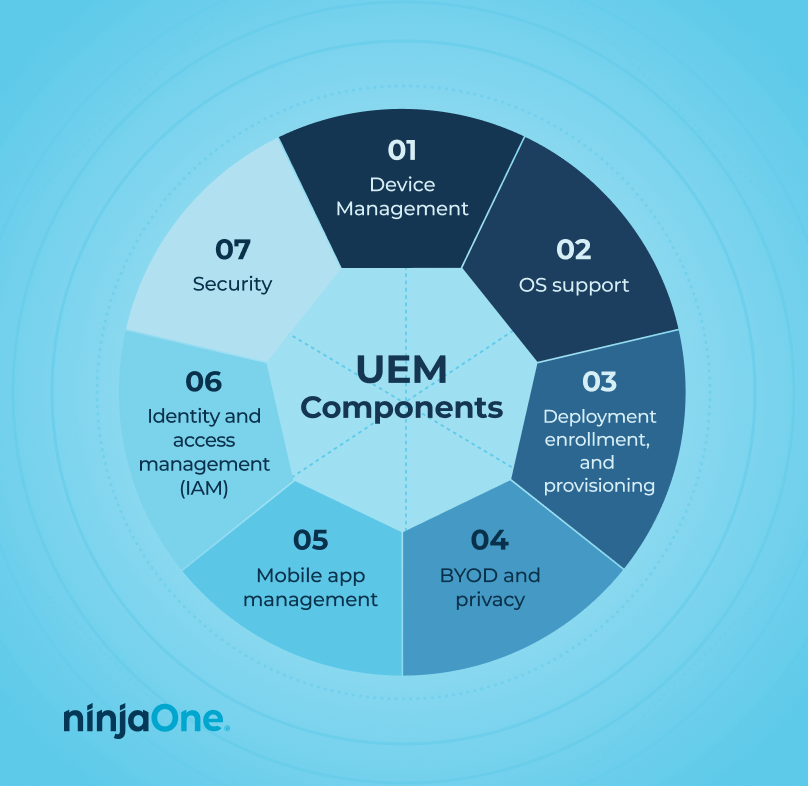

7 UEM-komponenter

Alla heltäckande lösningar för endpoint management har dessa sju komponenter.

Enhetshantering

Huvudkomponenten i en komplett endpoint-hanterare är enhetshantering. Som namnet antyder beskriver det hur ditt IT-team underhåller endpoint-enheter, inklusive virtuella maskiner och IoT-enheter. Några av uppgifterna för enhetshantering inkluderar:

- Policyer för kryptering

- Konfigurera VPN och Wi-Fi

- Geotaggning

- Fjärrstyrd låsning och avtorkning

- Ange lösenordspolicyer

Stöd för operativsystem

Eftersom omfattande endpoint management måste stödja flera enheter är det viktigt att den kan stödja olika operativsystem, från iOS till Android till Windows till Mac!

Detta är en viktig avgörande faktor när du väljer rätt UEM-plattform för ditt företag. De flesta leverantörer erbjuder samma funktioner, men vissa skiljer sig åt när det gäller vilken typ av enhet de kan hantera. Vi diskuterar detta mer djupgående i vår diskussion om de 10 bästa programvarorna för endpoint management 2024.

Driftsättning, registrering och provisionering

Helst bör din kompletta endpoint-hanterare erbjuda ett effektivt och bekvämt sätt att distribuera, registrera och provisionera enheter. Med NinjaOne kan du till exempel enkelt automatisera installationen av nya enheter eller installera en NinjaOne-agent med hjälp av zero-touch provisioning.

BYOD och integritet

Bra UEM-verktyg begränsar administratörsrollerna, så att IT-team inte kan behandla personliga enheter som företagets. Detta är avgörande: Dina medarbetare måste känna sig trygga med att personuppgifter i deras BYOD är skyddade från nyfikna ögon. Som sådan kan omfattande endpoint-hanterare endast komma åt företagsappar och all data i dem.

Hantering av mobilappar

Som tidigare nämnts har kompletta endpoint-hanterare MDM-verktyg inbyggda i sig så att du kan hantera och övervaka hela din flotta. Din leverantör av UEM-programvara måste tillhandahålla de flesta, om inte alla, MDM-funktioner i sitt verktyg, utöver andra funktioner. (Vi har skrivit en annan guide om de 6 funktioner du behöver i din MDM-lösning här)

Identitets- och åtkomsthantering (IAM)

UEM och IAM går ofta hand i hand, och det av goda skäl. Identitets- och åtkomsthantering gör det möjligt för IT-avdelningen att bestämma vad användarna har och inte har tillgång till. Detta säkerställer att känsliga uppgifter och motsvarande funktioner begränsas till rätt personer. En komplett endpoint-hanterare distribuerar autentiseringscertifikat för att garantera att endast enheter som är registrerade i plattformen kan komma åt företagsappar.

Säkerhet

Det säger sig självt att alla heltäckande endpoint-hanterare behöver robust mobilsäkerhet och andra säkerhetsprotokoll. Precis som all annan programvara kan UEM utnyttjas av hotaktörer och infekteras med ransomware eller andra typer av skadlig kod om den inte underhålls korrekt. Välj en leverantör som erbjuder omfattande (och helst automatiserad) patchhantering och liknande verktyg i sin styrningsplan och endpoint-säkerhet.

5 fördelar med en komplett endpoint manager

1) Förbättrar användarupplevelsen

Med en UEM-lösning på plats kan användarna fokusera på sitt arbete istället för att hantera eller skydda sina enheter. Det säkerställer att användarna får en mer flexibel, säker och problemfri upplevelse när de använder fjärrenheter.

2) Skyddar endpoints & data

Ett av huvudsyftena med UEM är att skydda endpoints och data från hot. Unified Endpoint Management erbjuder flera sätt att automatisera endpointsäkerheten, från att patcha sårbarheter till att uppdatera applikationer, vilket minskar behovet av manuella åtgärder.

3) Minskar problem med efterlevnad

När standarderna för efterlevnad ändras hjälper UEM till att säkerställa att alla dina enheter förblir uppdaterade och följer reglerna. Detta minskar eventuella problem med efterlevnad som kan påverka IT-teamet och hela organisationen negativt.

4) Stöd för att ta med din egen enhet (BYOD)

Bring your own device (BYOD) är en policy som gör det möjligt för anställda att använda sina egna enheter för arbetsrelaterade uppgifter. Dessa enheter kan vara svåra att hantera och säkra, men med UEM kan organisationer stödja denna policy och tillåta anställda att använda sina egna enheter vid behov.

5) Ger värdefull information

Unified Endpoint Management samlar in värdefulla data om endpoints som kan användas för affärsbeslut. Dessutom kan denna information användas för att identifiera förbättringsområden och sätta upp mål för att förbättra IT-teamet och dess prestanda.

Vad ska man leta efter i en UEM-lösning?

Eftersom alla IT-team står inför olika utmaningar är det svårt att hitta en UEM-lösning som passar alla organisationer. Men när du letar efter din UEM-programvara, kom ihåg att det finns standardkriterier för enhetlig endpointhantering som alla värdefulla lösningar kommer att uppfylla, till exempel:

-

Säkerhet

Den lösning för enhetlig endpoint-hantering som du väljer bör tillhandahålla förstklassig endpoint-säkerhet för att skydda konfidentiell information. Dessutom bör en UEM-lösning skydda endpoints och data även när medarbetarna väljer att arbeta på distans i olika nätverk.

-

Åtkomst

Åtkomsthantering gör det möjligt för teammedlemmar att kontrollera användar- och enhetsåtkomst för att säkerställa att information inte hamnar i fel händer. Det finns många säkerhetspolicyer och metoder som UEM-programvara använder för att hjälpa dig hantera fjärråtkomst, till exempel kryptering, lösenordskrav och multifaktorautentisering-system.

-

Kompatibilitet

Kompatibilitet är en viktig faktor att ta hänsyn till när man lägger till en ny UEM-lösning i sin IT-miljö. Du måste se till att den programvara du väljer är kompatibel med dina andra system och fungerar smidigt utan att skapa några problem.

-

Enkel användning

Ett av de främsta skälen till att organisationer använder UEM är att minska komplexiteten i hanteringen. Ett UEM-system måste vara intuitivt och enkelt för teammedlemmarna att komma åt och använda.

Centralisera din endpoint-hantering med NinjaOne

Om du letar efter en heltäckande endpoint-hanterare som centraliserar processer, erbjuder hantering av flera plattformar och är byggd för fjärr- eller hybridmedarbetare, behöver du inte leta längre än till NinjaOne.

Denna effektiva allt-i-ett-lösning för endpoint-hantering erbjuder även nätverksövervakning och -hantering, patchhantering för operativsystem och tredjepartsprogram, endpoint-övervakning och -varningar och mycket mer.

När du är redo kan du begära en kostnadsfri offert, registrera dig för en 14-dagars kostnadsfri testperiod eller titta på en demo.