Det råder ingen tvekan om att det är ett mödosamt arbete att patcha. I CNP Technologies artikel om vikten av patchning påpekas dock att ”74% av företagen säger att de helt enkelt inte kan patcha tillräckligt snabbt eftersom den genomsnittliga tiden för att patcha är 102 dagar” Att förstå livscykeln för patchhantering är det första steget som organisationer tar för att optimera patchingprocesserna och skapa en säkrare IT-miljö.

Skillnader mellan sårbarhetshantering och patchhantering

Sårbarhetshantering och patchhantering är båda liknande processer, men de är inte samma sak. TechTarget klargör att det finns många centrala skillnader mellan patchhantering och sårbarhetshantering, även om de två termerna ofta används synonymt.

Sårbarhetshantering är processen för att identifiera, analysera, rapportera och åtgärda hot mot cybersäkerheten, medan patchhantering är processen för att skapa och tillämpa patchar för att åtgärda brister eller uppdatera en produkt eller tjänst med nya funktioner.

Varför det är viktigt med en livscykel för patchhantering

När en organisation har en tydlig förståelse för patchhanteringens livscykel kan IT-teamet förbättra varje steg för optimal prestanda. Genom att följa en stegvis livscykel för patchhantering kan organisationer dessutom dra nytta av de många fördelarna med effektiv patchhantering.

5 utmaningar för patchhantering

En stegvis process för patchhantering kan hjälpa dig att lösa de irriterande patchhanteringsutmaningar som hindrar din IT-avdelning. Enligt Scappman finns det fem vanliga utmaningar för patchhantering som påverkar företag idag.

1) Tid

I en studie av Ivanti om patchhantering 2021 konstateras att 71% av IT- och cybersäkerhetsexperterna anser att patchning är för komplicerat och tidskrävande. För att göra patching till en effektivare process strävar IT-personal efter att effektivisera och automatisera verksamheten så mycket som möjligt.

2) IT-inventering

Alltför ofta har IT-teamen inte en fullständig IT-inventering som referens för patching. Därför är det viktigt att göra en inventering av IT-tillgångar.

3) Olösta risker

Eftersom patching fokuserar på att åtgärda de mest problematiska sårbarheterna först och spara de andra till senare, lämnar patchingprocessen ofta sårbarheter och andra problem olösta. Detta gör systemen sårbara för attacker, vilket försämrar säkerheten och ökar riskerna.

4) Fel i patchar

Uppdatering av programvara är riskabelt, och felande patchningar kan orsaka många problem för en organisation. Heimdal Securitys statistik över patchar visar att ”72% av cheferna är rädda för att tillämpa säkerhetsbitar direkt eftersom de kan ”förstöra saker”.”

5) Sårbarhetshantering

Även organisationer med de bästa processerna för patching och sårbarhetshantering råkar ut för sårbarheter. Tyvärr är patching en fråga om att komma ikapp, så när IT-teamet patchar en sårbarhet kan en ny dyka upp när som helst.

10 steg i livscykeln för patchhantering

En komplett livscykel för patchhantering visar hela patchhanteringsprocessen. I listan visas alla steg separat, men vissa organisationer väljer att kombinera vissa steg tillsammans. En komplett livscykel för patchhantering omfattar dessa 10 steg:

Steg 1: Identifiering

Innan en organisation implementerar en process för patchhantering behöver den en nätverksinventering som identifierar alla IT-tillgångar i nätverket. För att bygga upp en omfattande nätverksinventering måste teamet göra en grundlig nätverksinspektion med hjälp av en programvara för nätverksbedömning.

Steg 2: Prioritering

Efter att ha genomfört en nätverksbedömning och förstått den nuvarande IT-miljön kan teamet sedan prioritera de sårbarheter och hot som upptäcktes under inspektionen. Kategorisera användare och/eller system efter risk och prioritet för att skapa mer riktade patchingpolicyer i följande steg.

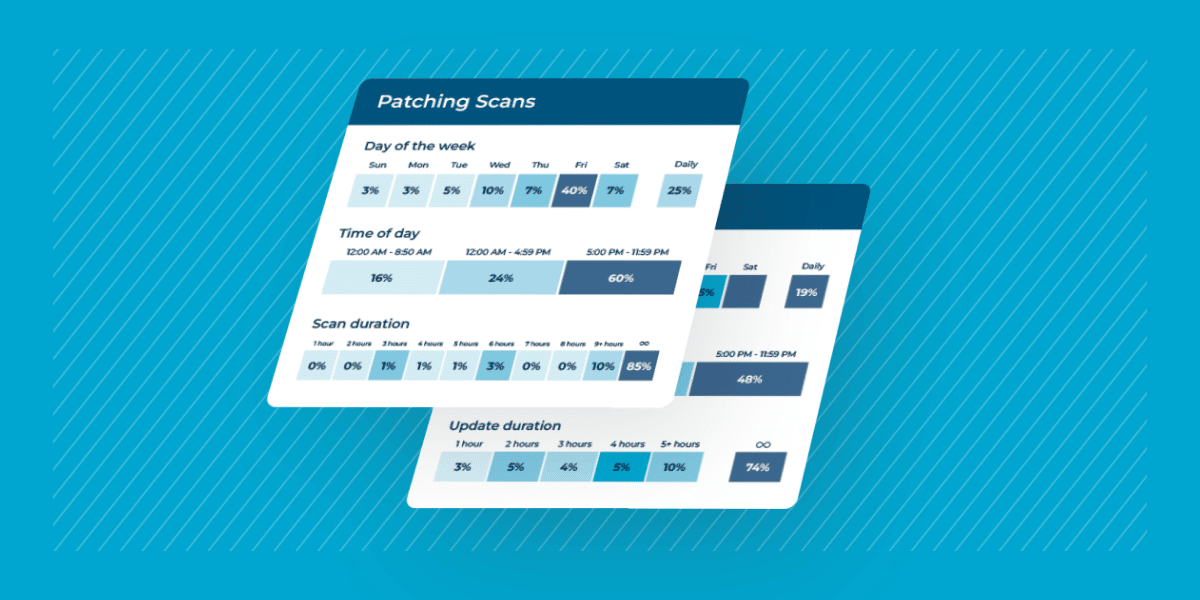

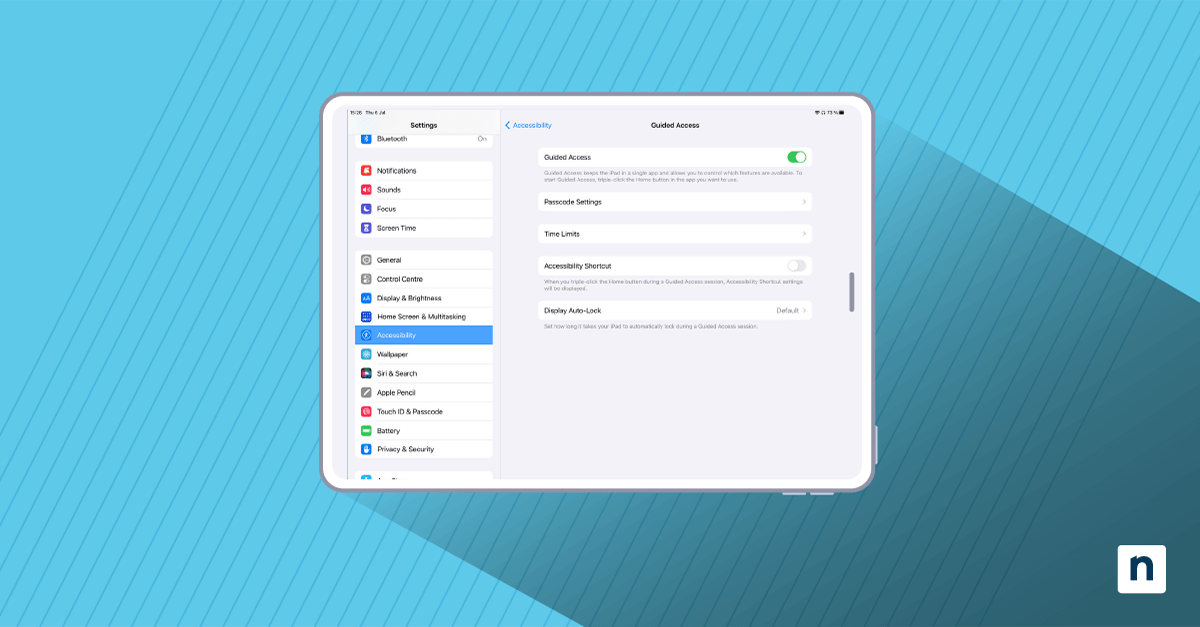

Steg 3: Policyer

När användare och/eller system har kategoriserats på ett effektivt sätt kan organisationen nu skapa policyer för patchhantering. Att skapa en effektiv och skalbar patchingpolicy är en enkel och okomplicerad process som gör att användarna enkelt kan ställa in och hantera patchingkrav. Dessa patchingkrav eller kriterier bestämmer vad som behöver patchas, när det behöver patchas och under vilka förhållanden patchas.

Steg 4: Övervakning

I det här skedet håller teamet utkik efter nya patchar och sårbarheter från leverantörer. Vanligtvis inrättar organisationer ett system för att ta emot meddelanden om kommande patchar och sårbarhetsuppdateringar från leverantörer i stället för att hålla reda på dem manuellt.

Steg 5: Testning

För att testa patchar använder IT-teamet vanligtvis en testmiljö som gör det möjligt att fånga upp oväntade problem innan patcherna rullas ut. Innan organisationen går vidare till nästa steg i patchinglivscykeln bör den se till att patcherna rullar ut framgångsrikt i testmiljön och att patcherna fungerar som de ska.

Steg 6: Ändringar

Dokumentation är tråkigt, men det är nödvändigt för att hålla hela IT-teamet och andra medlemmar inom organisationen på samma sida. Notera eventuella ändringar som ska göras med patchar före distributionen.

Steg 7: Distribuering

Nu är det dags att distribuera patchar i enlighet med de policyer för patchhantering som fastställdes i steg tre. I detta skede avgörs om patcherna är framgångsrika eller om ändringar måste göras.

Steg 8: Revision

Det kan ibland uppstå väntande eller misslyckade patchar efter distributionen. Övervaka dessa problem noga för att upptäcka inkompatibilitet eller prestandaproblem och informera slutanvändarna om problemen och kommande lösningar om det behövs.

Steg 9: Rapportera

Med en rapport om efterlevnad av patchar kan chefer och andra avdelningar få en inblick i din nuvarande IT-infrastruktur och hur patchar påverkar den. Helst bör en rapport om efterlevnad av patchar genereras varje månad.

Steg 10: Upprepa

Det sista steget i livscykeln för patchhantering är att granska, uppdatera och upprepa steg ett till nio. På så sätt hålls informationen uppdaterad och korrekt, vilket gör det möjligt för IT-teamet att förfina och optimera alla processer för patchhantering.

Övervinn patching-utmaningar med NinjaOne

Ett av de bästa sätten att lösa problemen med patchning är att automatisera processerna med NinjaOnes lösning för patch management. Med NinjaOnes lösning för patch management kan du automatisera processer, åtgärda sårbarheter och få insikt i hela din IT-portfölj från en enda bildskärm. Registrera dig för en kostnadsfri provperiod för att börja optimera varje steg i din patchhanteringsprocess.