Skydda dina kunder från årets mest skrämmande bedrägerier och läskigaste kompromisser genom att lära dem att se hur man genomskådar de vanligaste förklädnaderna för malspam och phishing.

För att fira sista dagen av månaden för medvetenhet om cybersäkerhet kastar vi ljus över två av de mest populära förklädnader som brottslingar använder för att smyga sig förbi försvaret och in i inkorgarna. Dela dessa med dina kunder som en påminnelse om att de ska vara vaksamma och om vad du arbetar hårt för att skydda dem från dag ut och dag in.

Förklädnad nr 1: Office-dokumentation som uppmuntrar dig att aktivera makroner

Vad är det?

En klassiker. Häxan eller Dracula i malspamförklädnader. Angriparna skickar e-postmeddelanden till potentiella offer med en bifogad Office-fil (vanligtvis Word, men ibland Excel- eller Publisher-filer) eller en länk till filen. Dessa filer ser ofta ut som fakturor eller andra affärsrelaterade dokument för att skapa en känsla av brådska. I den har angriparna gömt skadliga makron som, när de aktiveras, startar en kedjereaktion av kommandon som vanligtvis resulterar i att skadlig kod laddas ner från Internet och utförs.

Den här tekniken har funnits i flera år, och den fortsätter att användas flitigt av några av dagens mest aktiva malwareoperationer, inklusive Emotet – enligt vissa mätningar för närvarande detmest utbredda malwarehotet .

48 % av skadliga e-postbilagor är Office-filer.

Varför är det fortfarande så vanligt efter alla dessa år? Svaret är enkelt: Det fungerar helt enkelt.

Vad gör denna förklädnad effektiv?

För det första är Office-dokument en så välkänd och allestädes närvarande del av det dagliga arbetet. I de flesta fall är det inte praktiskt möjligt att filtrera dem, och de anställda tänker sällan efter när de får dem. Många antivirus- och e-postsäkerhetsverktyg kan även ha svårt att analysera dessa filer för misstänkt makrokod, särskilt om filen är placerad i en zip-fil eller är lösenordsskyddad.

Dessutom höjer angriparna alltmer sitt spel för att göra sammanhanget som filerna levereras i mer trovärdigt. Ta till exempel Emotet-gängets elaka trick att stjäla e-postinnehåll från sina offer och använda det för att skicka otroligt vilseledande e-postmeddelanden till offrets kontakter.

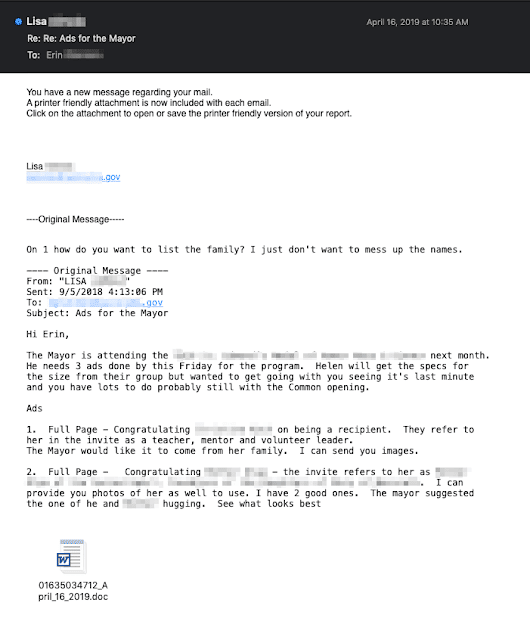

Forskare på Talos beskriver taktiken genom att dela upp det här verkliga exemplet på e-post nedan:

E-postmeddelandet ovan illustrerar Emotets sociala ingenjörskonst. I det här exemplet har vi ett skadligt e-postmeddelande från Emotet och i e-postmeddelandets text kan vi se en tidigare konversation mellan två medhjälpare till borgmästaren i en amerikansk stad.

- Inledningsvis skickade Lisa ett e-postmeddelande till Erin om att placera annonser för att marknadsföra en kommande ceremoni där borgmästaren skulle närvara.

- Erin svarade Lisa och frågade om vissa detaljer i begäran.

- Lisa blev smittad av Emotet. Emotet stal sedan innehållet i Lisas e-postinkorg, inklusive detta meddelande från Erin.

- Emotet skrev ett attackmeddelande som svar till Erin, som utgav sig för att vara Lisa. Ett infekterat Word-dokument finns bifogat längst ner.

Det är lätt att förstå hur någon som förväntar sig ett e-postmeddelande som en del av en pågående konversation kan falla för något sådant här, och det är en del av anledningen till att Emotet har varit så effektivt när det gäller att sprida sig via e-post. Genom att ta över befintliga e-postkonversationer och inkludera riktiga ämnesrubriker och e-postinnehåll blir meddelandena mycket mer slumpmässiga och svårare att filtrera för antispamsystem.

Hur man ser igenom förklädnaden

Eftersom dessa filer kan förklädas till allt från fakturor till leveransmeddelanden – och eftersom de till och med kan se ut att skickas från personer som mottagarna känner till och litar på – är det bästa sättet att skydda sig själv att uppmuntra anställda att vara misstänksamma när ett Office-dokument uppmanar dem att aktivera makron.

I många fall är det ett tecken på att något inte stämmer.

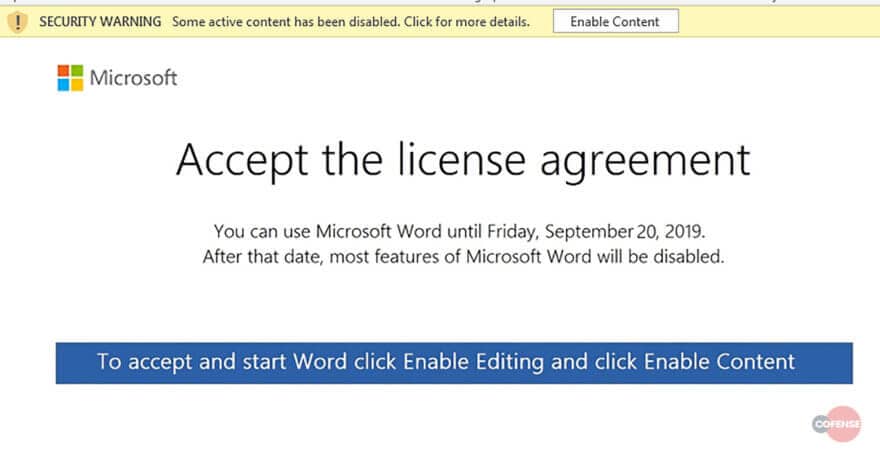

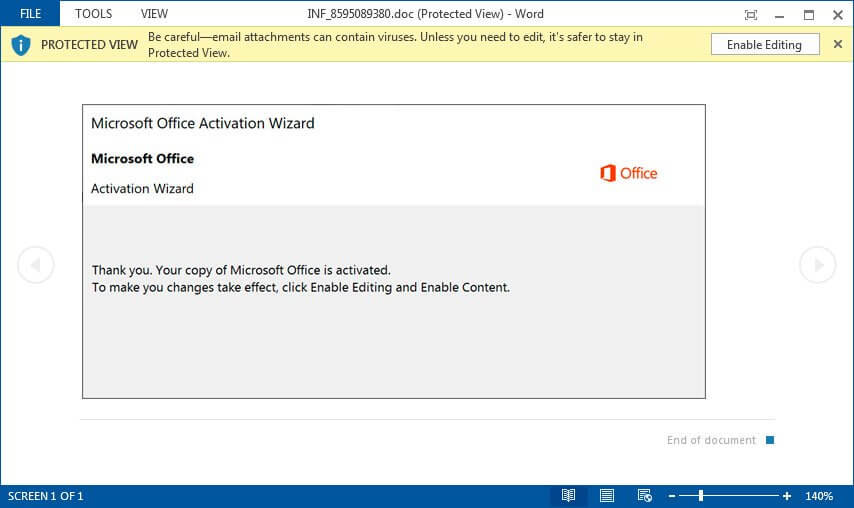

Emotet hot aktörer använder en mängd olika lockelser för att övertyga offren om att det är nödvändigt att aktivera makron, från meddelanden som indikerar att dokumentet skapades i en annan version av Word till Microsofts licensiering eller aktiveringsguiden uppmaningar.

Källa: Försvar

Källa: Bleeping Computer

Om din kund arbetar i en miljö där makron är nödvändiga och vanliga, är det kanske inte praktiskt möjligt att uppmuntra till ökad misstänksamhet, men om så inte är fallet kan du även överväga att gå ett steg längre och blockera makron från att köras i Office-filer från Internet.

Förklädnad nr 2: Varningar från Office 365

Vad är det?

Angripare älskar att ta sig an inloggningsuppgifter till Office 365. De öppnar dörren för en värld av skadliga möjligheter, inklusive ytterligare spear phishing och – tack vare hur vanligt det är att lösenord återanvänds – ytterligare försök till åtkomst och sidoförflyttning.

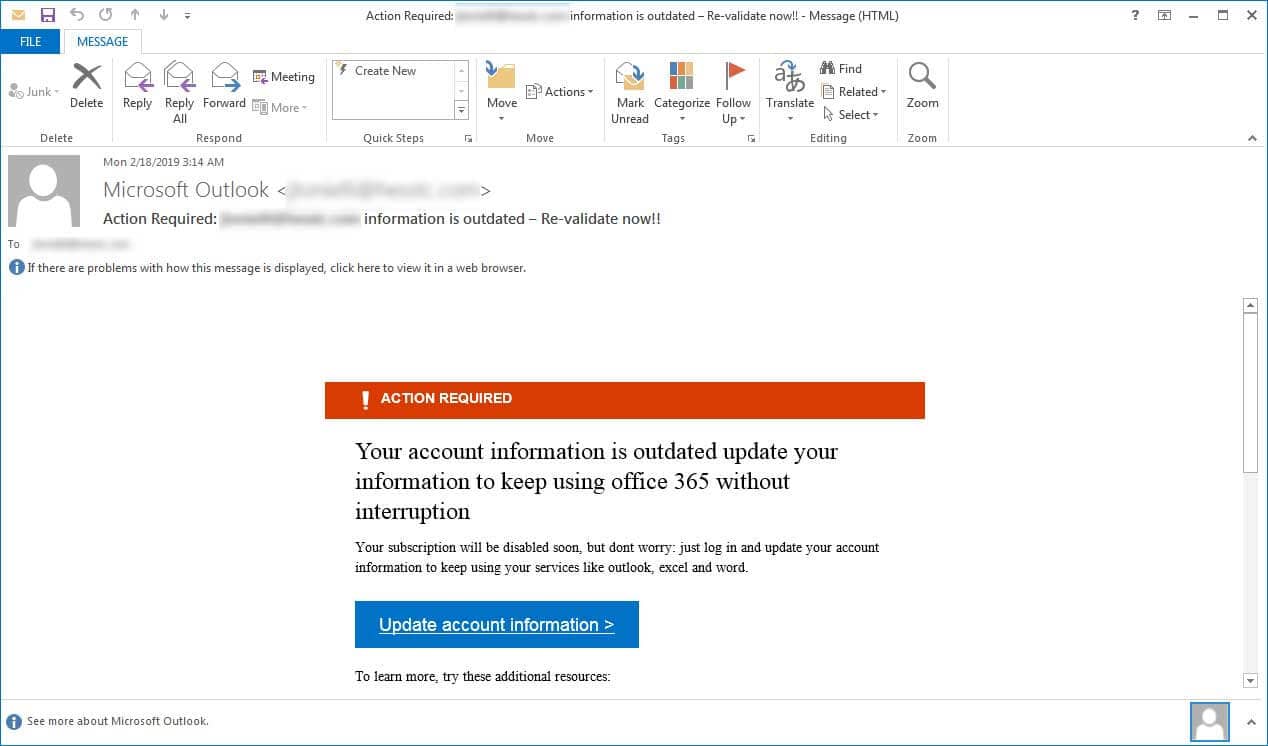

E-postmeddelandena har ofta formen av falska meddelanden från Microsoft, där användarna informeras om att de har meddelanden som inte har levererats eller att de måste göra något för att fortsätta använda sitt konto. Genom att klicka på länkarna i dessa e-postmeddelanden kommer mottagaren vanligtvis till en realistisk Microsoft-inloggningssida där användaren ombeds att ange sina inloggningsuppgifter.

Källa: Bleeping Computer

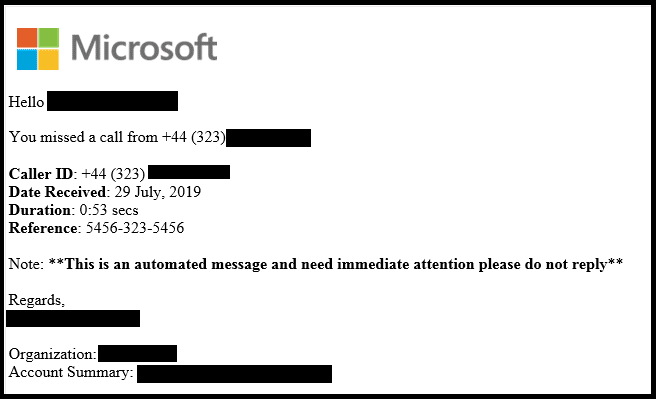

Kampanjerna har även inkluderat falska röstmeddelanden som i själva verket är HTML-bilagor. När filerna öppnas spelar de upp en kort ljudinspelning och omdirigerar mottagaren till en falsk Microsoft-landningssida där mottagaren uppmanas att ange sitt lösenord för att få höra hela röstmeddelandet.

Källa: McAfee

Vad gör denna förklädnad effektiv?

Det är mycket mer sannolikt att användarna litar på ett e-postmeddelande som ser ut att ha skickats från Microsoft än på ett okänt företag. Det är en av anledningarna till att Microsoft är det vanligaste företaget som utges för att vara ett falskt företag i phishing.

Microsoft är det främsta varumärket som utgöras av phishers, med i genomsnitt 222 unika Microsoft phishing-URL:er som dyker upp varje dag.

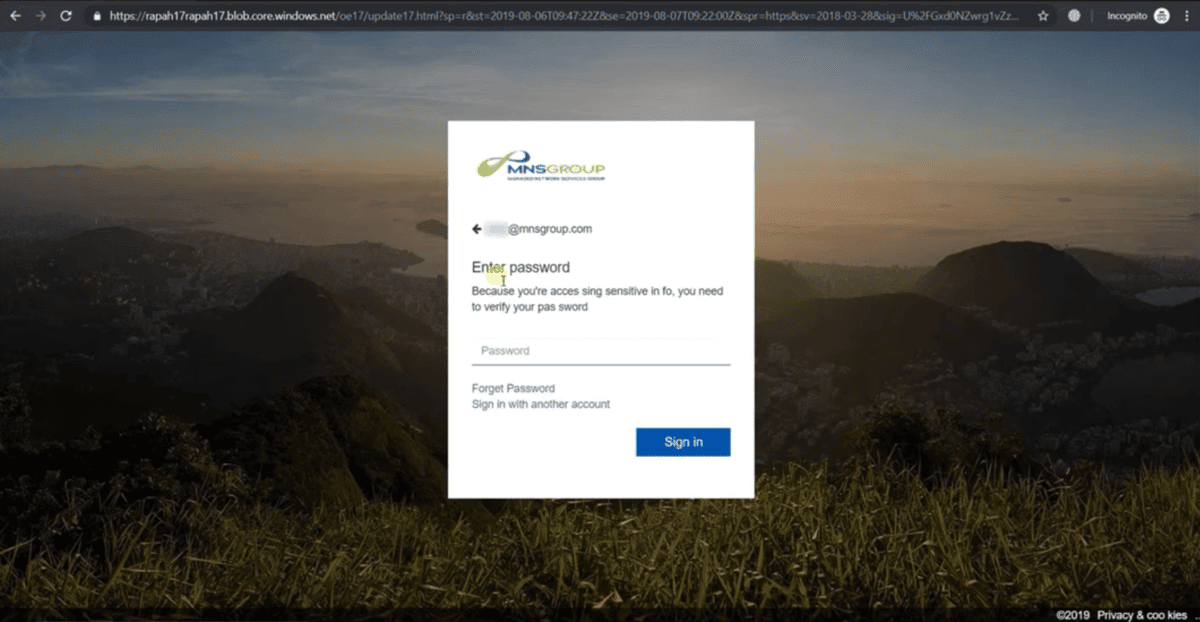

Angriparna har valt taktiken att lägga upp sina falska Microsoft-inloggningssidor på Azure Blob Storage-URL:er, som använder domänen windows.net och ett giltigt certifikat från Microsoft. Det ger sidorna legitimitet och gör det lättare för dem att passera filter.

Som den här videon från ett webbseminarium som vi gjorde med Huntress Labs vd Kyle Hanslovan visar kan angriparna till och med anpassa dessa sidor så att de innehåller namn och företagslogotyper från offren, vilket ger dem ännu mer legitimitet.

Hur man ser igenom förklädnaden

För att upptäcka dessa försök måste du vara uppmärksam och leta efter alla vanliga phishing-anledningar – kontrollera avsändarens namn och adress, hålla muspekaren över länkar för att se URL:n innan du klickar osv. Exempel: En av de landningssidor som Kyle lyfter fram i videon ovan är ”misocroft” – tillräckligt nära Microsoft för att passera vid en snabb titt.

Förutom att utbilda användarna i att känna igen de tydliga tecknen på phishingmejl kan du även överväga att skapa en regel för att varna dig eller användarna om ett mejl innehåller domänen windows.net.

Skydda ditt företag som tjänsteleverantör och skydda dina kunder med den här checklistan för cybersäkerhet

Har du kollat alla rutor när det gäller att säkra din verksamhet? Ta reda på det med hjälp av vår omfattande checklista. Ladda ner den här.