I dagens klimat blir det allt mer viktigt att kunna patcha sårbara programvaror och system. Läs hur IT-proffs kan göra sin patchhanteringsprocess mer effektiv, eliminera störningar och hålla sina nätverk säkra.

Vad är processflöde för patchhantering?

Identifiera och åtgärda sårbarheter automatiskt i hela din IT-portfölj med hastighet och skala från en enda bildskärm – ingen infrastruktur krävs.

Medan Windows-enheter fortfarande dominerar marknaden blir endpoints för Mac och Linux allt mer vanligt. Modern patchhantering kräver ett verktyg som effektivt kan skydda alla tre operativsystemen.

NinjaOne är en komplett lösning för patchhantering som gör det enkelt att automatiskt patcha alla dina Windows-, Mac- och Linux-endpoints från en enda konsol. Du får en fullständig 360-graders överblick över alla dina endpoints – oavsett operativsystem – och tillgång till de verktyg som behövs för att hålla dem säkra.

Varför är patchhanteringsprocessen viktig?

Patchning håller inte bara system och applikationer igång utan är även en av de viktigaste aktiviteterna för att hålla dagens organisationer säkra. Om maskinerna inte är uppdaterade blir de sårbara för cyberattacker, och risken är allt annat än teoretisk. Enligt Ponemon Institute, kan majoriteten av dataintrång (57 %) direkt tillskrivas angripare som utnyttjar en känd sårbarhet som inte har lagats.

57 % av dataintrång beror på dålig patchhantering.

Källa: Ponemon

En snabb genomgång av säkerhetsrelaterade rubriker ger mängder av exempel, från Equifax (skyldig: en två månader gammal, okorrigerad Apache Struts-sårbarhet) till SingHealth (uppgifter om 1,5 miljoner patienter exponerade tack vare en föråldrad version av Outlook).

Samtliga resulterade i mycket uppmärksammade säkerhetsincidenter och dataintrång som annars hade kunnat undvikas med en mer rigorös och effektiv patchhanteringsprocess.

Den plötsliga brådskan att få anställda att arbeta på distans under COVID-krisen har förvärrat problemet, med angripare som rutinmässigt försöker utnyttja svårbarheter i populära VPN-lösningar (Virtual Private Network), inklusive:

- Citrix (CVE-2019-19781)

- Palo Alto (CVE-2020-2021)

- Pulse Secure (CVE-2019-11510)

- SonicWall (CVE-2020-5135).

Utmaningen för små och medelstora företag

Om vissa av de största och mest välfinansierade organisationerna i världen har problem med patchhantering, vilken chans har då små och medelstora företag med begränsat IT-support?

Mer än 18 000 CVEs publicerades under 2020.

Källa: InfoSecurity Magazine

Några av de största svårigheterna med patchnning handlar om att processen kan vara tidskrävande, komplicerad och störande för slutanvändarna. Därför är det lätt att skjuta upp uppdateringar eller att viktiga uppdateringar helt enkelt försvinner i mängden. Och med mer än 18 000 CVEs publicerade 2020 är det ingen överraskning att många organisationer har svårt att hänga med.

Den genomsnittliga tiden för att åtgärda är 102 dagar.

Källa: Ponemon

Tyvärr ökar risken för att system som inte är uppdaterade utgör en allt större risk. När en sårbarhet har avslöjats och en patch lanserades är det en kapplöpning för organisationer att tillämpa patchen innan angriparna börjar utnyttja den aktivt. Denna tidsperiod krymper dramatiskt, med många exempel på senare tid där angripare har kunnat inleda attacker med hjälp av nya sårbarheter före eller bara dagar efter att de avslöjats.

När väl fungerande exploateringar har utvecklats får de snabbt stor spridning. Skanningsverktyg som Shodan, nmap och masscan gör det enkelt för angripare att identifiera sårbara system och starta riktade kampanjer.

För många små företag är lösningen för att hålla koll på patchningcyklerna att lägga ut bördan på leverantörer av hanterade tjänster (MSP). Men hur hanterar de mest effektiva parlamentsledamöterna problemet?

10 viktiga steg i en patchhanteringsprocess

Nedan finns en processmall för patchhantering i 10 steg som belyser de grundläggande överväganden som måste ingå i varje patchhanteringsplan. Innan du går in i detta arbetsflöde vill du se till att du har fastställt en tydlig roller och ansvarsområden för varje steg och att alla viktiga intressenter är helt med på tåget.

Steg 1: Upptäckt

Först måste du se till att du har ett omfattande nätverkslager. På den mest grundläggande nivån innebär detta att du måste förstå vilka typer av enheter, operativsystem, OS-versioner och tredjepartsapplikationer det rör sig om. Många intrång beror på att det finns försummade eller bortglömda system som IT-avdelningen har glömt bort. IT-partners bör använda verktyg som gör det möjligt för dem att skanna kundernas miljöer och få omfattande ögonblicksbilder av allt i nätverket.

Steg 2: Kategorisering

Segmentera hanterade system och/eller användare enligt risk och prioritet. Exempel kan vara efter maskintyp (server, bärbar dator osv.), operativsystem, OS-version, användarroll osv. På så sätt kan du skapa mer detaljerade patchningsprinciper i stället för att använda en policy som passar alla.

Steg 3: Skapande av policy för patchhantering

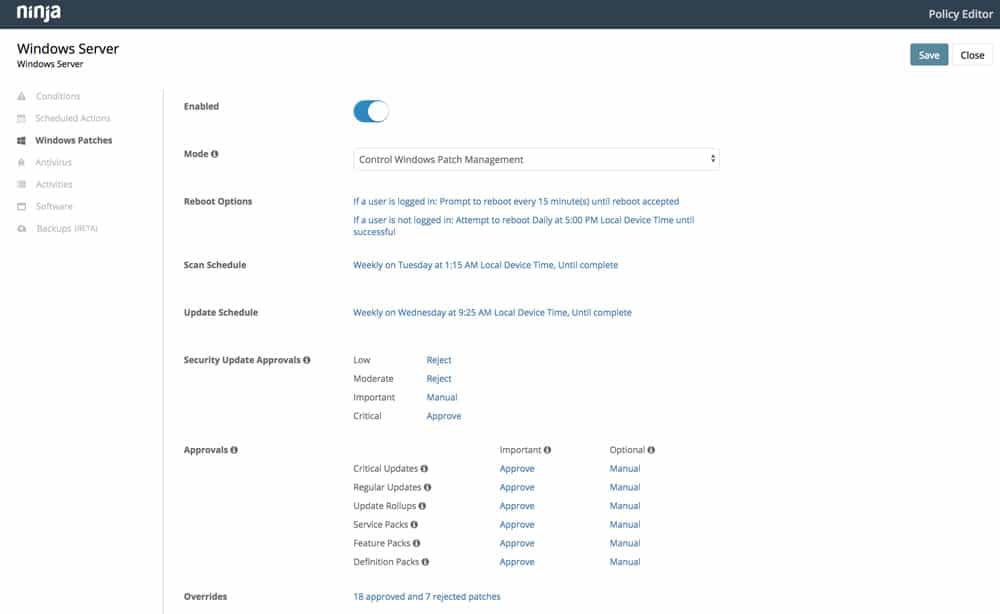

Skapa patchningskriterier genom att fastställa vad som ska patchas och när, under vilka villkor. Du kanske till exempel vill se till att vissa system/användare patchas oftare och mer automatiskt än andra (patchingschemat för bärbara slutanvändare kan vara veckovis, medan patchning för servrar kan vara mindre frekvent och mer manuellt). Du kanske även vill behandla olika typer av patcher på olika sätt, där vissa har en snabbare eller mer omfattande utbyggnadsprocess (t.ex. webbläsaruppdateringar jämfört med OS-uppdateringar, kritiska uppdateringar jämfört med icke-kritiska uppdateringar). Slutligen vill du identifiera underhållsfönster för att undvika störningar (ta hänsyn till tidszoner för att följa solen vid patchning etc.) och skapa undantag.

Steg 4: Övervaka nya patcher och sårbarheter

Förstå tidtabeller och modeller för utgivning av patcher från leverantörer och identifiera tillförlitliga källor för att få information om sårbarheter i rätt tid. Skapa en process för att utvärdera nödsituationer.

Steg 5: Patchtestning

Skapa en testmiljö eller åtminstone ett testsegment för att undvika att bli överraskad av oavsiktliga problem. Detta bör inbegripa skapande av säkerhetskopior för att underlätta återställning vid behov. Validera att distributionen har lyckats och övervaka om det finns inkompatibilitets- eller prestandaproblem.

Steg 6: Kategorihantering

Dokumentera alla ändringar som ska göras genom patchning. Detta kommer att vara praktiskt om du stöter på problem med distributionen av patcher utanför det första testsegmentet eller den första miljön.

Steg 7: Patchning roll-out

Följ dina upprättade principer för patchhantering som du skapade i steg 3.

Steg 8: Granskning av patcher

Gör en revision av patchhanteringen för att identifiera eventuella misslyckade eller köade patcher, och se till att du fortsätter att övervaka eventuella oväntade inkompatibilitets- eller prestandaproblem. Det är även en bra idé att ta kontakt med specifika slutanvändare som kan hjälpa till genom att vara ytterligare ögon och öron.

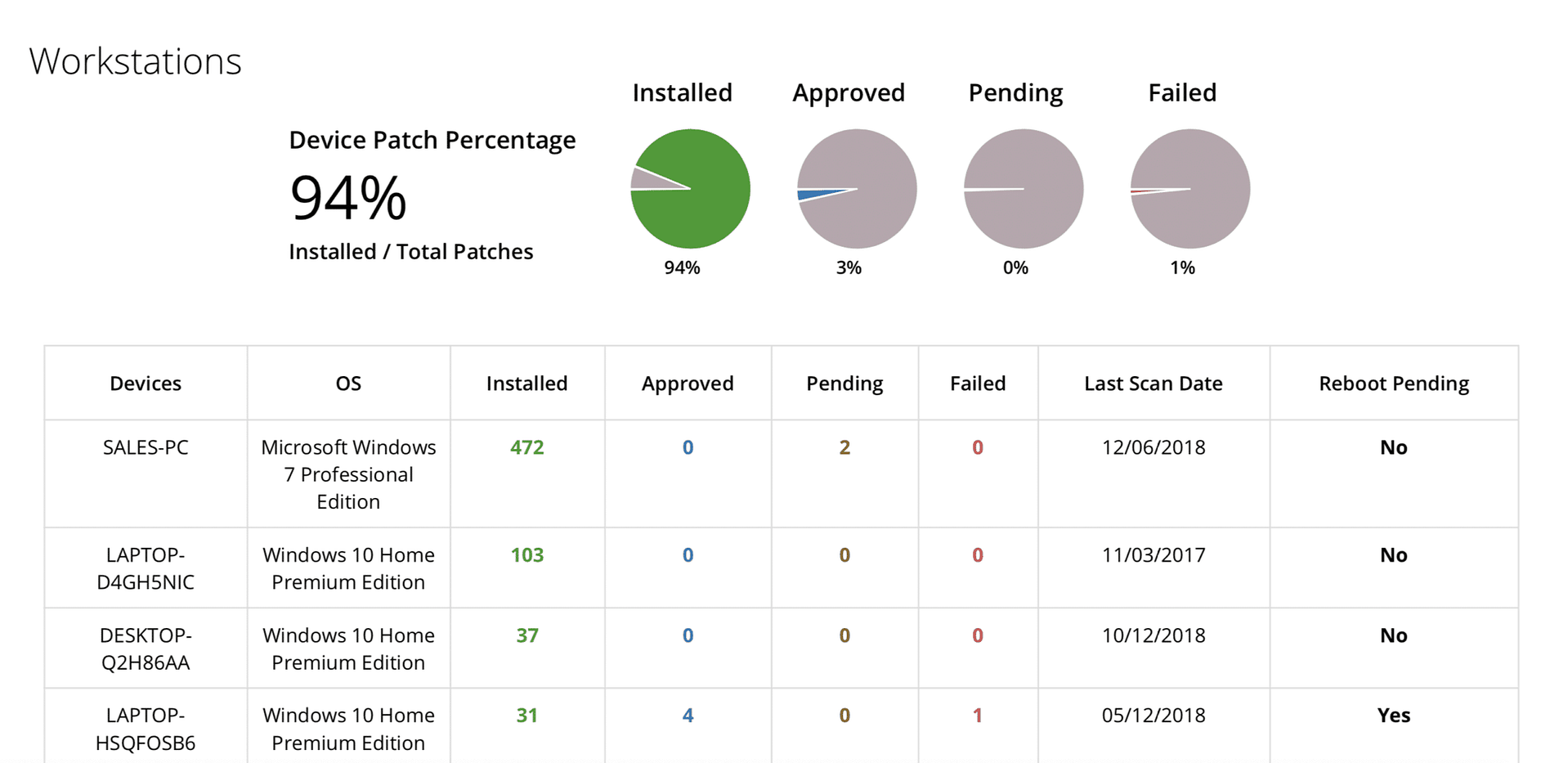

Steg 9: Rapportering

Förbered en rapport om överensstämmelse med patch som du kan dela med dina kunder för att få insyn i ditt arbete.

Steg 10: Granska, förbättra och upprepa

Etablera en kadens för att upprepa och optimera steg 1–9. Detta bör innefatta utfasning eller isolering av föråldrade eller ej stödda maskiner, översyn av dina principer och översyn av undantag för att kontrollera om de fortfarande gäller eller är nödvändiga.

Vad är bästa praxis för patchhantering?

I takt med att efterfrågan på effektiv patchhantering fortsätter att öka måste IT-partners förbättra sina egna processer och erbjudanden, annars riskerar de att hamna på efterkälken. Här är tre nycklar till hur IT-partners kan tillhandahålla smartare, effektivare och mer ändamålsenliga patchhanteringstjänster år 2022.

1) Automatisera patch-uppdateringar

Patchning är ett spel som är extremt lätt att hamna på efterkälken i, särskilt om du fortfarande är beroende av att identifiera, utvärdera och distribuera patcher manuellt. Molnbaserad, automatiserad programvara för hantering av patcher gör det möjligt för IT-partners att schemalägga regelbundna uppdateringssökningar och se till att patcher appliceras under specifika förhållanden eller automatiskt.

Hur NinjaOne kan hjälpa:

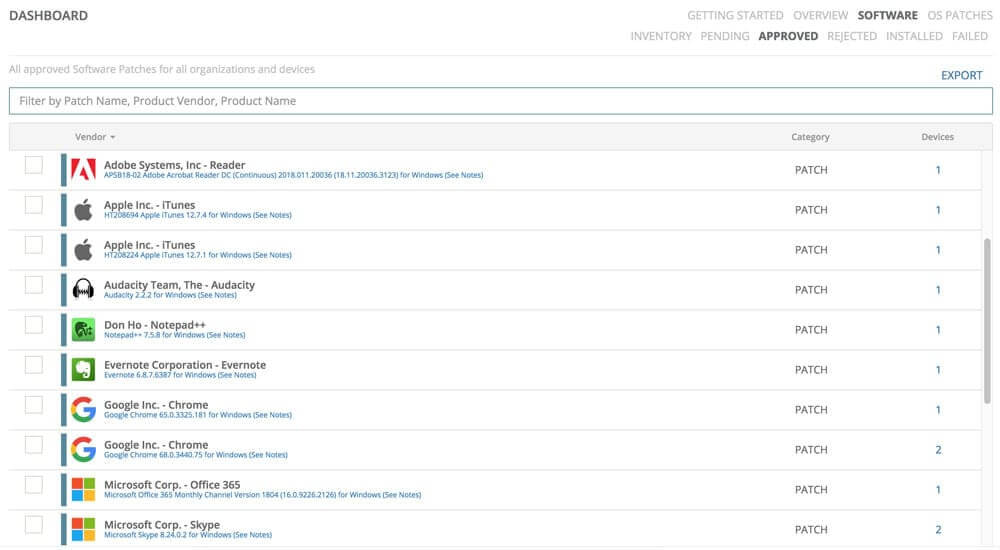

- Automatiserad patchning för Windows och programvara från tredje part från över 120 leverantörer.

- Konfigurera enkelt skanning av patcher och uppdateringsscheman för specifika segment av enheter eller användare. Få detaljerad kontroll eller ställ in den och glöm den.

- Mindre tid för att kombinera nya uppdateringar och avslöjanden om sårbarheter och mer tid för att utveckla ditt företag.

2) Mildra validering av patchdistribution med granskningsrapporter

Trots att automatiserad patching blir allt populärare kan IT-partners tyvärr inte alltid utgå från att automatiserade patchinglösningar fungerar som utlovat. Det innebär tidskrävande manuell validering. Att utveckla skript eller processer som underlättar denna börda (eller ännu bättre, att använda lösningar som inte kräver dubbelkontroll) är en värdefull investering.

Hur NinjaOne kan hjälpa:

- Få åtkomst till detaljerad rapport om granskningar av patcher.

- Eliminera gissningar genom att se till att du har tillgång till tillförlitlig information i realtid.

3) Effektivisera rapporteringen

Allt du gör som IT-PARTNER bör kommuniceras som ett mervärde för dina kunder. Patchhantering bör inte vara något undantag, men att leverera granskningsrapporter för patchhantering bör ske så automatiskt som möjligt. Ju mer tid rapporteringen tar, desto mindre tid har du för att tillhandahålla ytterligare tjänster och utveckla ditt företag.

Hur NinjaOne kan hjälpa:

- Generera rapporter om efterlevnad av patcher som visar hur många patcher du har tillämpat.

- Gör ditt hårda arbete mer synligt för dina kunder.

Se NinjaOnes högsta betyg patchhantering själv. Kom igång med en 30-dagars kostnadsfri provperiod!

”Funktionen för patchhantering slår alla andra RMM:er, och användarvänligheten är vad alla andra RMM-produkter hoppas på.” – Matthew Anciaux, Monarchy IT LLC