Programvarupatchning är en viktig process för att distribuera uppdateringar. Dessa uppdateringar släpps ofta för att åtgärda säkerhetssårbarheter och exploateringar som kan leda till en cyberattack. Faktum är att många uppmärksammade cyberattacker hade kunnat minimeras eller undvikas helt och hållet om det inte hade varit för att programvaran inte var patchad – vilket är anledningen till att patchhantering är en kritisk del av bästa praxis för cybersäkerhet och efterlevnad.

I takt med att cybersäkerhetsbestämmelserna fortsätter att utvecklas skapas nya standarder för patchhantering. Detta innebär att slutanvändare och IT-personal måste ta en allvarlig titt på sina patchingrutiner, inte bara för att följa reglerna utan även för sin egen säkerhet.

Det här inlägget kommer att omfatta följande:

- Vad är patch compliance?

- Hur kan någon misslyckas med att uppfylla kraven för patch?

- Vad är patchhantering?

- Tips för att uppfylla kraven för patch compliance

- Programvaruverktyg för att följa patchkrav

Vad är patch compliance?

Vid en granskning av patchöverensstämmelse undersöks hur många enheter i nätverket som är kompatibla, dvs. de maskiner som har patcherats och vars uppdateringar är aktuella för att skydda dem mot hot. Patch compliance är också ett brett begrepp som inte bara gäller dessa maskiner utan även de åtgärder som en organisation använder för att upptäcka och installera nya patchar, hur mycket insyn de har i sina endpoints (enheter) och hur ofta de ser till att all mjukvara och hårdvara är uppdaterad.

Det finns många variabler som kan påverka hur framgångsrik patchutplaceringen är, särskilt i större IT-miljöer med många enheter. Lyckligtvis finns det en hel del lösningar som organisationer kan använda för att se till att de patchar korrekt och att alla enheter och system uppfyller kraven.

I ett försök att skydda data och integritet har flera statliga institutioner och organ utvecklat standarder för cybersäkerhet (och fler kommer säkert att komma). Inom dessa ramverk krävs alltid att patcherna följs – ett bevis på dess betydelse för den större cybersäkerhetsbilden. Några av de mest framträdande standarderna för efterlevnad är:

- PCI (Payment Card Industry Data Security Standard): Dessa säkerhetsföreskrifter reglerar de tekniska och operativa standarder som företag måste använda för att skydda kundernas kreditkortsinformation.

- HIPAA (Health Insurance Portability and Accountability Act): Dessa säkerhets- och integritetsstandarder gäller för hälso- och sjukvårdsföretag och bidrar till att förhindra att patientuppgifter läcker ut, stjäls eller manipuleras.

- GDPR (General Data Protection Regulation): Denna EU-förordning är utformad för att skydda medborgarnas uppgifter och integritet och innehåller strikta patchingprotokoll som en del av säkerhetsstandarderna.

Hur kan någon misslyckas med att uppfylla kraven för patch compliance?

Det kan vara svårt att fastställa hur patch efterlevnad ska se ut eftersom det kan finnas så stora skillnader mellan IT-miljöer, användningsområden och branscher. För vissa organisationer innebär patchhantering helt enkelt att skapa ett internt patchingprotokoll, tilldela någon inom IT ansvaret för uppgiften och (förhoppningsvis) hålla alla enheter och program uppdaterade i tid.

Tyvärr är detta inte tillräckligt för att ett företag verkligen ska kunna kallas ”patch-kompatibelt”. Andra standarder för efterlevnad, som PCI-DSS, HIPAA, NIST och GDPR, lägger till andra viktiga krav till den större frågan och många branscher kan helt enkelt inte ignorera dem.

Det finns även interna behov och situationella utmaningar att ta hänsyn till. Den främsta anledningen till att IT-personal skjuter upp patchar eller systemuppgraderingar är att de är äldre – och det kan vara ett svårt hinder att övervinna. När en del av ett företags programvara lämnar sin supportcykel har den inte längre rätt till ytterligare uppdateringar eller korrigeringar – inte ens för säkerhetsbrister. Detta gör att företaget måste välja mellan att köra en okontrollerad och inaktuell programvara och att uppgradera eller byta till en applikation som stöds. Det sistnämnda alternativet kan inte bara vara kostnadsdrivande, utan kan också ha en allvarlig negativ inverkan på arbetsflödet och produktiviteten.

Som du kan se har efterlevnad av patchkrav många aspekter, som alla handlar om sårbarheter och hantering av uppdateringar som åtgärdar dem. Standarder för efterlevnad som HIPAA, PCI, GLBA och FERPA har upprättats för att fastställa riktlinjer för organisationer att följa.

Vilka är utmaningarna med patchhantering?

Trots betydelsen av patching väljer vissa organisationer fortfarande att avstå från uppgraderingar av systemprogramvara. Som tidigare nämnts kan de hamna i en situation där deras programvara inte längre stöds och inte får nödvändiga säkerhetsuppdateringar. Det finns förstås andra skäl – mindre företag har kanske inte råd med en fullständig uppgradering av operativsystemet, och omfattande uppdateringar kräver omfattande forskning och planering i förväg.

Den kanske största oron på ledningsnivå är att uppgraderingar av programvara kan påverka det operativa arbetsflödet. Det är svårt att oroa sig för att en misslyckad uppgradering utgör ett stort hot mot organisationens cybersäkerhet när du står inför driftstopp eller förlorade arbetstimmar. Även om den potentiella störningen av det operativa arbetsflödet kan verka som ett stort bekymmer är det faktiskt en liten olägenhet jämfört med den skada som ett dataintrång eller en ransomware-attack kan orsaka.

Hur du säkerställer patch compliance

-

Uppgraderingar av systemprogramvara

Det kan finnas flera anledningar till att organisationer väljer att inte uppgradera systemprogramvara – allt från att de inte har tillräckligt med resurser, till att det krävs omfattande planering och forskning i förväg, till att de är oroliga för hur uppgraderingar av programvara påverkar affärsverksamheten. Men jämfört med skadorna av dataintrång eller ransomware-attacker är dessa orsaker en liten olägenhet.

Programvara som inte uppdateras i tid blir känslig för många sårbarheter och blir så småningom ett mål för cyberattacker.

Det är också viktigt att tänka på att fortsatt användning av mjukvara som inte stöds inte bara äventyrar den övergripande efterlevnaden av patchar, utan sannolikt inte heller efterlevnaden av bestämmelser som GDPR, HIPAA och PCI. Som en allmän regel gäller att all programvara och alla tredjepartsapplikationer måste uppdateras regelbundet för att upprätthålla överensstämmelsen.

När det gäller patchhantering är det inte den enda utmaningen att hitta och åtgärda föråldrad systemprogramvara. Att hitta och installera patchar är bara det första steget. Det är också nödvändigt att bekräfta att de tas emot av alla endpoints och att inga kompatibilitetsproblem uppstår.

-

Systemhälsa

Korrigeringar släpps ofta med en tillhörande allvarlighetsnivå som sträcker sig från låg till kritisk. Även om detta ibland används för att prioritera patchingoperationer, är det också ett sätt att bedöma systemets övergripande hälsostatus. Antalet nödvändiga korrigeringar i olika allvarlighetsgrader bidrar till att fastställa detta betyg:

Hälsosamma system är system som har alla uppdateringar och aktuella patchar installerade. Sårbara system har saknade patchar av låg eller måttlig allvarlighetsgrad. Mycket sårbara system saknar patchar av kritisk allvarlighetsgrad och kan anses vara i omedelbar fara för cyberattacker, zero-days och andra exploateringar.

Detta system för att kategorisera systemets hälsa kan användas för att skapa en patchpolicy och standarder för att mäta IT-infrastrukturens övergripande hälsa.

-

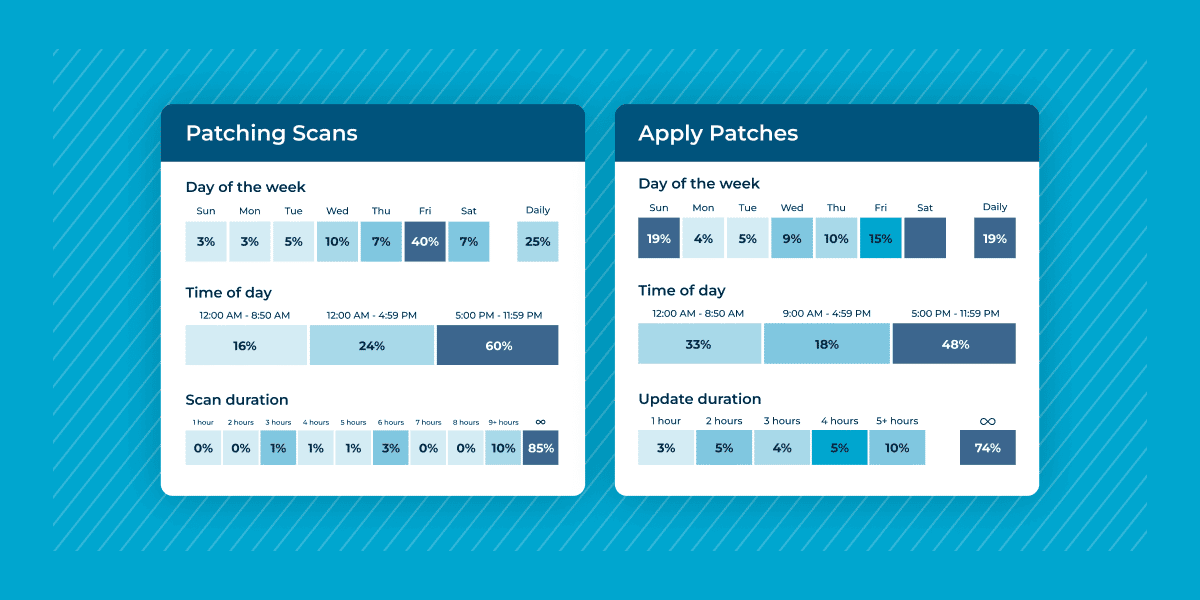

Automatiserad patchhantering

Som du har sett är det många steg som krävs för att uppfylla kraven för patchar, och det lämnar mycket utrymme för mänskliga fel eller förbiseenden. Automatiseringen kan komma in och ta patchhantering från ett manuellt problem till ett problem som hanteras av skript och maskininlärning.

Verktyg för automatiserad patchhantering som NinjaOne underlättar detta genom att skanna system efter saknade patchar, automatisera distributionen av uppdateringar, tilldela rätt patchar till de system som behöver dem och se till att patchar inte skapar kompatibilitetsproblem. Genom att delegera allt detta arbete till automatiserad patchhantering förenklas arbetet med att upprätthålla efterlevnaden av patchar och en stor del av den tillhörande risken försvinner.

-

Synlighet för endpoints med rapporter om efterlevnad

Som vi nämnde tidigare är patching bara en del av frågan om efterlevnad. En organisation måste fortfarande ha insyn i alla sina enheter för att se till att ingen maskin inte är uppdaterad. Vi vet alla att bristande synlighet och inventering av endpoints kan försvåra processen med att göra alla enheter kompatibla, så en noggrann inventering av alla enheter och tredjepartsapplikationer i nätverket är viktig.

När denna inventering har skapats kan ett automatiserat verktyg för patchhantering användas för att hjälpa dig att fatta välgrundade beslut om din patch compliance. De bästa verktygen för patchhantering genererar automatiskt patchrapporter som visar att alla enheter i IT-miljön följer reglerna genom att övervaka patchstatusen för varje enhet.

Programvara för patchhantering

Programvara för patchhantering verktyg skannar din IT-miljö för att upptäcka mjukvara/hårdvara och varnar dig för uppdateringar som du behöver utföra. Vanligtvis får du möjlighet att agera på dessa uppdateringar antingen manuellt eller automatiskt. I större företagsapplikationer ställer IT-personalen vanligtvis in automatiska uppdateringar så att de utförs i många system utan att människor behöver ingripa. Detta frigör betydande mängder resurser från IT-avdelningen samtidigt som organisationen fortfarande uppfyller kraven.

När det gäller större användningsområden är det nästan omöjligt att följa med i programuppdateringar utan hjälp av programvaruverktyg för patchhantering.

Slutsats

Patch compliance är ett brett begrepp som kan betraktas från många olika håll. Även om enskilda faktorer kan variera är det centrala konceptet att hålla en IT-miljö uppdaterad för att undvika säkerhetsbrister detsamma.

Den centrala idén med efterlevnad av patch är i slutändan sårbarhetshantering, oavsett om du står inför FFIEC, GDPR, HIPAA eller PCI-DSS. Om du har ett starkt program för hantering av efterlevnaden av patchar hjälper du dig att skydda ditt företag och dina data samtidigt som du ger revisorerna vad de behöver.

NinjaOne är en komplett lösning för patchhantering som gör det enkelt att automatiskt patcha alla dina Windows-, Mac– och Linux-endpoints från en enda konsol. Med vår lösning får du och ditt IT-team en 360-graders vy över alla endpoints – oavsett operativsystem – och de automatiseringsverktyg du behöver för att hålla dem säkra.