Sårbarhetshantering bör vara en av organisationernas högsta prioriteringar, särskilt inom deras IT-miljöer. Skybox Security rapporterar att ”sårbarheterna har mer än tredubblats under de senaste tio åren” Med denna exponentiella ökning rapporterar de också att cyberbrottsligheten ständigt har utvecklats och blivit ett mer komplext hot. Syftet med sårbarhetshantering är att få en viss kontroll över denna ständigt närvarande fråga inom IT-området.

Skillnaden mellan hot, sårbarhet och risk

Hot, sårbarhet och risk är vanliga begrepp inom cybersäkerhet, men de avser alla olika komponenter i cyberattacker.

Ett hot är allt inom IT-området som kan skada eller förstöra en tillgång eller störa det digitala livet. En sårbarhet är en svaghet eller lucka i ett program, system eller en process som kan utnyttjas av en hotbildare. Risk är sannolikheten eller potentialen för förlust, skada eller lidande om ett hot lyckas utnyttja en befintlig sårbarhet.

Risker uppstår när hot och sårbarheter möts.

Vad är sårbarhetshantering?

Sårbarhetshantering är processen för att identifiera, utvärdera, hantera, minska och åtgärda sårbarheter i organisationens IT-miljö.

De viktigaste kategorierna av sårbarheter som finns inom tekniken är fysiska sårbarheter, personalbaserade sårbarheter, konfigurationsrelaterade sårbarheter och applikationssårbarheter.

Med en solid process för hantering av sårbarheter kan du effektivt hantera alla fyra kategorierna av sårbarheter.

Vad är riskbaserad sårbarhetshantering?

Eftersom det är extremt svårt att åtgärda alla sårbarheter i din IT-miljö är det värdefullt att prioritera vilka sårbarheter som är viktigast att säkra. Riskbaserad sårbarhetshantering är en strategi för cybersäkerhet där man bedömer sårbarheter för att avgöra vilka som utgör den största risken och åtgärdar dem först.

Varför behövs sårbarhetshantering?

Sårbarhetshantering är nödvändig för att hålla organisationens nätverk säkert. Med hjälp av en sårbarhetshanteringsprocess kan du lokalisera och identifiera möjliga svagheter i dina program eller konfigurationer och sedan övervaka eller åtgärda dem. Huvudsyftet med sårbarhetshantering är att minska riskerna för din organisation. Det är ett proaktivt tillvägagångssätt för cybersäkerhet som ger ett bättre skydd för din IT-miljö.

Hur fungerar programvara för sårbarhetshantering?

Programvara för hantering av sårbarheter fungerar genom att skanna för att identifiera och åtgärda IT-sårbarheter. De har många funktioner som är viktiga för att effektivt övervaka eller åtgärda svagheter i företagets nätverk och program. De tre viktigaste funktionerna i denna programvara är följande:

Identifiering och upptäckt av tillgångar

Alla typer av IT-tillgångar medför en viss säkerhetsrisk för ett företag. Genom att hålla koll på alla dessa tillgångar inom din organisation får du ökad kunskap om vilken skyddsnivå din organisation kan behöva och större insyn i olika säkerhetsproblem som kan finnas.

Bedömning och upptäckt av sårbarheter

Den här funktionen skannar ditt nätverk och dina program för att leta efter säkerhetsbrister som kan utnyttjas. Sårbarhetsbedömningsverktyget använder sedan data som samlats in från dessa skanningar för att generera en rapport och ge förslag på åtgärder. Veracode har konstaterat att ju mer dessa skanningar utförs, desto snabbare åtgärdas sårbarheterna.

Övervakning i realtid

Kontinuerlig övervakning i realtid ger dig snabb tillgång till aktuell information om säkerheten för dina tillgångar. Med hjälp av denna information kan programvaran för sårbarhetshantering snabbt identifiera inställningar eller beteenden som verkar riskabla och reagera därefter.

Hur du minskar sårbarheterna i din IT-miljö

Många sårbarheter kan enkelt åtgärdas med andra verktyg än programvaror för sårbarhetshantering. För att säkerställa att din organisation har resurser att hantera oundvikliga sårbarheter bör du vidta åtgärder för att härda och skydda dina tillgångar i förväg för att minska deras svagheter. Du kan minska IT-sårbarheterna på flera sätt:

Patchhantering

Ponemon rapporterar att 60% av säkerhetsövergreppen gäller sårbarheter som inte har åtgärdats. Korrigering är en metod som används för att åtgärda sårbarheter i program, applikationer och programvara. Programvara för patchhantering kan hjälpa dig att hålla koll på nya patchar som släpps, patchar som har tillämpats och om patcherna har tillämpats framgångsrikt på dina slutenheter.

Härdning av IT-system

Härdning av IT-system fokuserar på att stärka dina endpoints så att de är skyddade mot attacker. Dessa endpoints kan omfatta operativsystem, konton, nätverk, program och webbläsare. Kolla in vår Checklista: Härdning av IT-system för att få praktiska rekommendationer om hur du skyddar dina tillgångar.

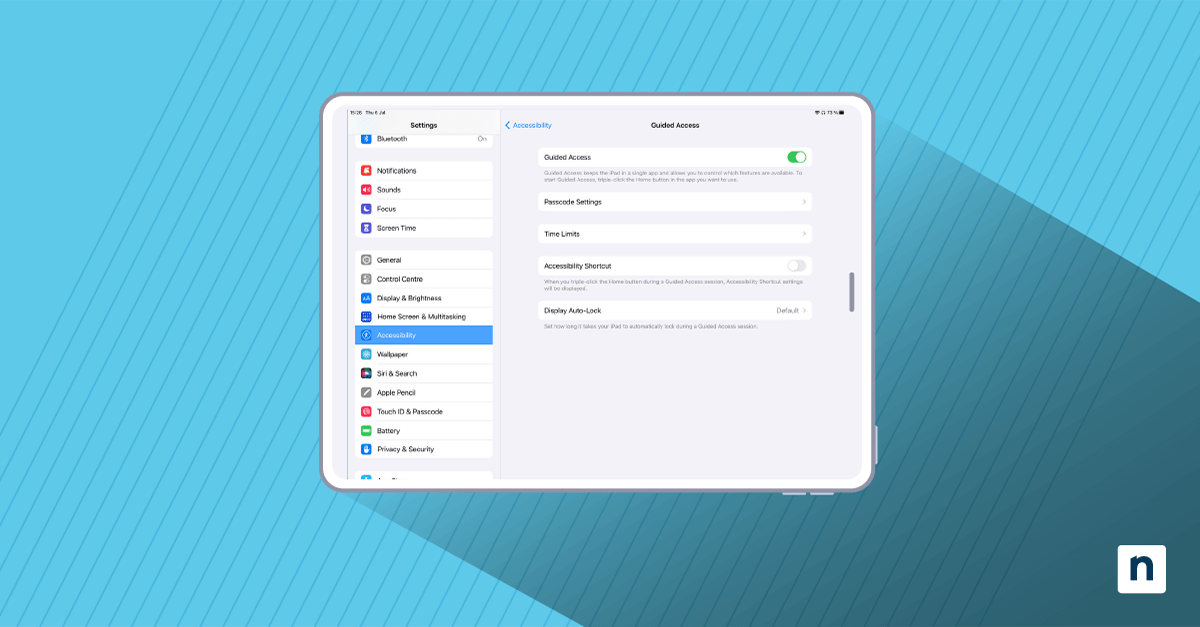

Konfigurationsändringar

Ibland kan det finnas brister i ett informationssystem eller standardinställningar som gör att din organisation är utsatt för en attack. Under dessa omständigheter kan justeringar av inställningar och konfigurationer bidra till att öka skyddet och säkerheten i ett system och minimera den potentiella risken i samband med bristerna.

Hantering av lösenord

Genom att hantera lösenord på ett effektivt sätt kan du förhindra obehörig åtkomst till nätverket. MFA och 2FA ger ytterligare ett skyddslager. Ett av de första stegen för att minska sårbarheterna är att hålla hotbildare borta från din IT-miljö.

Nätverksövervakning

Nätverksövervakning ger din organisation insyn i vad som händer i nätverket, vilket ökar nätverkssäkerheten. Du kan använda programvara för att varna dig när det förekommer ovanlig aktivitet eller när något har äventyrats. På så sätt kan du snabbt vidta effektiva åtgärder vid ett säkerhetshot.

Vikten av sårbarhetshantering

Hotaktörer försöker ständigt utnyttja sårbarheter i IT-miljöer. Även om det kan ta mycket tid och arbete att hantera dessa IT-sårbarheter är det viktigt för organisationens säkerhet. En effektiv sårbarhetshantering skapar en solid och säker grund för din organisations cybersäkerhet.